Free md5 checksum or hashing utilities

Содержание:

- Hasher Hash Generator Extension

- Как на практике проверить контрольную сумму файла?

- Как проверить целостность файла?

- Респект за пост! Спасибо за работу!

- Как узнать контрольную сумму файла в Windows

- Что такое контрольная сумма

- Как проверить контрольную сумму файлов MD5 с помощью Certutil

- Гибкая система расчета зарплаты по произвольной мотивации для УНФ 1.6, КА 2.4 и не только (Конфигурация (ядро) + Расширение, платформа 8.3+)

- Навигатор по конфигурации базы 1С 8.3

- Как узнать хэш файла через командную строку

- 4«Взлом» контрольной суммы CRC32 и CRC16

- Когда контрольные суммы полезны

- Удобная, быстрая и функциональная подсистема обмена между узлами РИБ для УТ 11, УТ 10.3, Альфа — Авто с заменой ссылок в узлах, сравнением документов, командным управлением узлами (для платформы 8.3+)

- Как создать MD5-хеш файлов с помощью MD5Checker?

- Технология

- Итоги

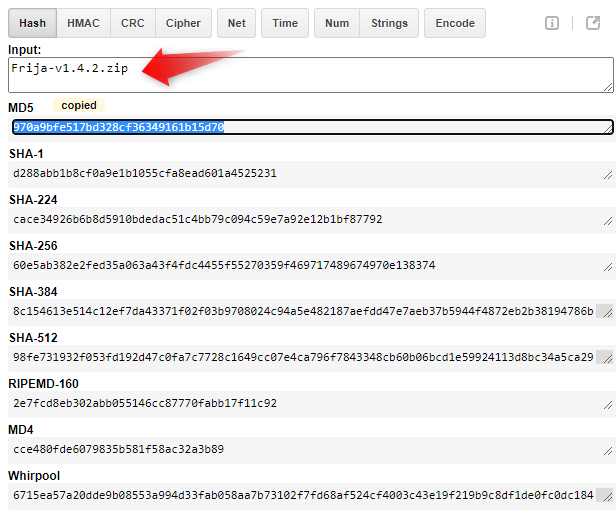

Hasher Hash Generator Extension

If you are looking for a great hash generator tool, you should try Secure Hash Generator Chrome extension. It’s a very easy-to-use utility (for developers) that computes cryptographic hashes.

Having added the Hasher extension to your Chrome Browser, you just need to launch it and enter the text for which you want to generate the hash, HMAC, CRC, etc.

Whatever hash checker method you use, tt’s always a good thing to verify the MD5 checksum or SHA value of a file to make sure it’s not tampered. Personally, I would recommend using the command-line method or tools like QuickHash or HashTab. They certainly are far better than an online hash checker.

Read Next: Download the Latest SDK Platform Tools (Windows, Mac & Linux)

Как на практике проверить контрольную сумму файла?

Для того, чтобы проверить контрольную сумму файла (checksum) нужно скачать прилагаемый файл с информацией о ключах (или скопировать текстовую информацию с контрольной суммой на сайте разработчика).

Скачанный файл открывают в текстовом редакторе и сранивают информацию, размещенную в нем (либо берут уже выложенную в текстовом виде информацию) с той, что получена в результате проверки. Необходимо убедиться в том, что представленная разработчиком контрольная сумма не отличается от той, которая получена самостоятельно. Это даст практически стопроцентную гарантию в том, что используется легитимная копия программы/файла, она не утратила своей целостности и не содержит сторонних модулей, внедренных злоумышленниками.

Проверка контрольной суммы заключается в последовательном проведении следующих шагов:

- Открывается программа PowerShell входящий в состав Windows.

Чтобы запустить программу PowerShell нужно перейти в каталог со скачанной программой, а затем одновременно нажать кнопку SHIFT + правую кнопку мыши и в появившемся диалоговом окне выбрать открыть PowerShell:

Это же окно в русскоязычной версии Windows:

- Затем нужно напечатать в консоли PowerShell команду “dir” (без кавычек) и нажать ввод. В результате этого на экране появится список файлов, содержащихся в директории.

Пример работы с программой PowerShell по проверке контрольной суммы исполняемого файла PhoenixMiner:

- Для проверки контрольной суммы MD5 нужно выделить и скопировать (нажав CTRL + C) название нужного файла (в данном случае PhoenixMiner.exe):

- Проверяют контрольную сумму файла.

Для проверки контрольной суммы MD5 вводят команду вида:

CertUtil -hashfile название файла MD5

Для проверки контрольной суммы SHA256 вводят команду вида:

CertUtil -hashfile название файла SHA256

В случае проверки Феникс майнера разработчик предоставляет только информацию о checksum zip-архива с программой и сопутствующими файлами:

Для проверки архива с расширением zip вводится команда вида:

CertUtil -hashfile PhoenixMiner_4.5c_Windows.zip SHA256

и нажимается ввод.

В результате успешной проверки контрольной суммы архива PhoenixMiner_4.5c_Windows.zip появится следующая информация:

Как видно, контрольная сумма 78300370043207516c8b8a48b20b7040b82203f9d311b6cc28890a934df74fae, полученная в результате проверки, совпадает с той, которая выложена разработчиком PhoenixMiner на сайте bitcointalk:

Для проверки сумм SHA512 или SHA1 вводятся соответственно команды:

CertUtil -hashfile PhoenixMiner.exe SHA512

или

CertUtil -hashfile PhoenixMiner.exe SHA1.

Как проверить целостность файла?

Проверка хэша загруженного файла — это быстрый и простой способ удостовериться, что файл, который вы скачали, безопасен. Если загруженный файл является вирусом или был каким-либо образом подделан, полученный хэш будет отличаться от хэша, который предоставляет вам веб-сайт.

Спасибо, что читаете! Подписывайтесь на мои каналы в Telegram, и . Только там последние обновления блога и новости мира информационных технологий.

Респект за пост! Спасибо за работу!

Хотите больше постов? Узнавать новости технологий? Читать обзоры на гаджеты? Для всего этого, а также для продвижения сайта, покупки нового дизайна и оплаты хостинга, мне необходима помощь от вас, преданные и благодарные читатели. Подробнее о донатах читайте на специальной странице.

Есть возможность стать патроном, чтобы ежемесячно поддерживать блог донатом, или воспользоваться Яндекс.Деньгами, WebMoney, QIWI или PayPal:

Заранее спасибо! Все собранные средства будут пущены на развитие сайта. Поддержка проекта является подарком владельцу сайта.

Как узнать контрольную сумму файла в Windows

Разумнее вычислить контрольную сумму локально на своем компьютере. Это быстро и конфиденциально. В этой статье я опишу несколько способов получения контрольных сумм, как с помощью сторонних программ, так и непосредственно с помощью самой операционной системы Виндовс.

Файловый менеджер Total Commander

Total Commander — это популярный файловый менеджер, работающий на платформах Microsoft Windows и Android. В нем есть встроенная функция вычисления контрольных сумм.

После чего вы можете выбрать один из алгоритмом вычисления контрольных сумм.

По-умолчанию Total Commander создает файл с именем проверяемого и с расширением по имени выбранного алгоритма расчета контрольной суммы.

Файловый архиватор 7-Zip

7-Zip — свободный, бесплатный файловый архиватор с высокой степенью сжатия данных. Он поддерживает несколько алгоритмов сжатия и множество форматов данных, включая собственный формат 7z c высокоэффективным алгоритмом сжатия LZMA.

Этот архиватор имеет встроенную функцию вычисления контрольных сумм. Запустить ее можно прямо из контекстного меню Windows:

Если выбрать «звездочку», то программа подсчитает сразу несколько контрольных сумм:

Полученные данные можно выделить и скопировать в текстовый документ.

Что такое контрольная сумма

Контрольная сумма или хеш-сумма – это значение, которое было рассчитано по некоторому алгоритму на основе имеющихся файлов или данных. Особенностью контрольной суммы является то, что ее алгоритм, при одинаковых входных данных всегда выдает одинаковое значение. При этом малейшее изменение входных данных кардинально меняет значение контрольной суммы.

Эта особенность позволяет использовать контрольную сумму для проверки целостности файлов или данных. Например, вам нужно отправить какой-то файл, и вы хотите убедиться, что он не будет поврежден или изменен на своем пути к получателю. Для решения этой задачи можно использовать контрольную сумму. Высчитываете контрольную сумму и отправляете ее вместе с файлом. После чего получатель файла повторно высчитывает контрольную сумму файла и сравнивает ее с вашей контрольной суммой. Если значения совпадают, значит файл оригинальный, если нет, значит он получил какие-то изменения.

Также нужно упомянуть, что контрольную сумму нельзя использовать для получения исходных данных. То есть нельзя «расшифровать» хеш-сумму и получить данные которые были хешированы, хеш-сумму можно только сравнить с другой хеш-суммой. Это особенность открывает дополнительные возможности. Например, хеш-суммы используются для хранения паролей. Когда вы регистрируетесь на каком-то сайте и вводите свой пароль, то он не хранится на сервере в открытом виде. Вместо этого хранится только его контрольная сумма. А когда вы входите в свой аккаунт с использованием пароля, система получается ваш пароль, высчитывает его хеш-сумму и сравнивает с хеш-суммой, которая хранится на сервере. Если хеш-суммы совпали, значит пароль верный и вы можете войти в аккаунт, если хеш-суммы не совпадают, значит пароль не верный и вас перенаправляют на страницу для восстановления пароля.

Для высчитывания контрольной суммы существует множество различных алгоритмов или так называемых хеш-функций. Самыми известными и популярными алгоритмы являются: CRC32, MD5, SHA-1 и SHA-2. Но, есть и множество других алгоритмов, некоторые из которых имеют широкое применения, а некоторые используются только для специфических задач. При этом часть существующих алгоритмов признаны устаревшими или уязвимыми и больше не используются. Так, алгоритм MD5 практически полностью перестал использоваться поскольку выяснилось, что он может выдавать одинаковые значения для разных входных значений.

Для примера продемонстрируем, как выглядит контрольная сумма на практике. Например, возьмем строку «Hello, world!» и высчитаем ее контрольную сумму с использованием нескольких популярных алгоритмов.

Adler: 32205e048a CRC: 32ebe6c6e6 Haval: 5711dea10d85b988fcb1eed99ce7310c MD2: 8cca0e965edd0e223b744f9cedf8e141 MD4: 0abe9ee1f376caa1bcecad9042f16e73 MD5: 6cd3556deb0da54bca060b4c39479839 RipeMD128: 3cbb446fc20277b2a4e4b8b8b40aa962 RipeMD160: 58262d1fbdbe4530d8865d3518c6d6e41002610f Tiger: b5e5dd73a5894236937084131bb845189cdc5477579b9f36 SHA-1: 943a702d06f34599aee1f8da8ef9f7296031d699 SHA-256: 315f5bdb76d078c43b8ac0064e4a0164612b1fce77c869345bfc94c75894edd3 SHA-384: 55bc556b0d2fe0fce582ba5fe07baafff035653638c7ac0d5494c2a64c0bea1cc57331c7c12a45cdbca7f4c34a089eeb SHA-512: c1527cd893c124773d811911970c8fe6e857d6df5dc9226bd8a160614c0cd963a4ddea2b94bb7d36021ef9d865d5cea294a82dd49a0bb269f51f6e7a57f79421 Whirlpool: 238034e71c9f4d712ef02f8fe109bc1f32425530088c1ea13786e1ffdc953a7d567db4aba11ce0226efdd5ed5d55abd087b58122f891e61df996a37e595131b5

Как видно, каждый алгоритм выдает значение, которое не имеет совершенно ничего общего с исходными данными. И сколько раз мы бы не высчитывали контрольную сумму строки «Hello, world!», мы каждый раз будем получать одни и те же значения.

Как проверить контрольную сумму файлов MD5 с помощью Certutil

Вы только что скачали большой файл? Или у вас есть файл, на который у вас есть подозрения? Лучший способ убедиться, что файл получен из проверенного источника, это измерить его контрольную сумму . Контрольная сумма почти как отпечаток пальца файла, который нельзя изменить или удалить. Если контрольная сумма двух файлов одинакова, мы можем с уверенностью сказать, что оба файла одинаковы. Существует много алгоритмов для вычисления контрольной суммы, и мы говорим о MD5 . В этом посте мы рассмотрели метод проверки целостности файлов путем вычисления их контрольной суммы с помощью встроенного инструмента командной строки Certutil .

В этом посте показано, как рассчитать, проверить, проверить и проверить контрольную сумму файла с помощью встроенной в Windows утилиты Certutil.exe. Контрольные суммы MD5 полезны для проверки целостности файла и для определения того, совпадает ли ваш файл с исходным и не подделан ли он.

Что такое контрольная сумма MD5

Вы, наверное, часто сталкивались с этим термином при загрузке больших файлов из Интернета. MD5 – один из самых распространенных алгоритмов, используемых для измерения контрольной суммы файлов. Он часто помогает в обнаружении файлов, которые были злонамеренно изменены или искажены во время передачи/загрузки.

Как рассчитать контрольную сумму MD5 файла

Ну, есть много способов сделать это. Одним из них является помощь сторонних инструментов проверки целостности файлов. Есть много инструментов, которые могут помочь вам вычислить контрольную сумму файла, используя алгоритмы MD5. Мы уже рассмотрели несколько инструментов, которые вы можете проверить здесь.

Если вы ищете альтернативу, не требующую загрузки какого-либо другого дополнительного инструмента, Windows Certutil может вам помочь. Certutil – это инструмент командной строки, встроенный в Windows.

Согласно Microsoft, вы можете использовать certutil.exe для получения и отображения информации о конфигурации центра сертификации (CA), настройки служб сертификации, резервного копирования и восстановления компонентов CA, а также проверки сертификатов, пар ключей и цепочек сертификатов.

В этом разделе мы рассмотрели пошаговое руководство по использованию Certutil для вычисления контрольной суммы любого файла.

Шаг 1. Откройте новое окно CMD в меню Пуск.

Шаг 2: Перейдите в каталог, где находится ваш файл.

Шаг 3: Запустите следующую команду:

certutil -hashfile путь к вашему файлу MD5

Это напечатает контрольную сумму файла в окне консоли. Вы можете использовать эту контрольную сумму для проверки целостности этого файла.

Работаете с другими алгоритмами?

Если вы хотите проверить контрольную сумму по другому алгоритму, такому как SHA512 или SHA256, все, что вам нужно сделать, это заменить MD5 в вашей команде желаемым алгоритмом.

Проверка контрольной суммы

Как только вы получили значение контрольной суммы, пришло время проверить это. Если вы получили этот файл от друга или по электронной почте, вы можете запросить у отправителя значение контрольной суммы. Если оба значения совпадают, ваш файл не был подделан или искажен во время передачи. Если вы загрузили этот файл с веб-сайта, вы можете посмотреть на странице загрузки контрольные суммы, упомянутые разработчиком.

На скриншоте ниже вы можете увидеть контрольную сумму, упомянутую на странице загрузки FileZilla. Это та же контрольная сумма, которая была рассчитана Certutil на предыдущем шаге.

Так вот как вы можете рассчитать и проверить контрольные суммы MD5 ваших файлов. Эти контрольные суммы могут легко идентифицировать искажения файла и подделанные файлы. Хотя существует множество бесплатных онлайн и офлайновых инструментов, которые позволяют вам это делать, но знание этого трюка с Windows всегда полезно.

Вы можете практически рассчитать и проверить контрольные суммы на любом компьютере Windows, используя certutil.exe .

Гибкая система расчета зарплаты по произвольной мотивации для УНФ 1.6, КА 2.4 и не только (Конфигурация (ядро) + Расширение, платформа 8.3+)

(Топчий Д.Ю.) Данная система разрабатывалась как альтернатива штатным средствам расчета зарплаты, а именно премиальной части. Создана для УНФ 1.6, но может использоваться с небольшими доработками в других конфигурациях. Настройки все выполняются в пользовательском режиме. Есть возможность создать произвольные запросы для получения данных, полученные данные можно обработать с помощью задания дополнительных критериев, просуммировать. Задать порядок расчета, использовать рассчитанные ранее данные в следующем расчете и обработке результата. А так же можно создать для каждой должности свой план расчета и использовать их в документе «Начисления зарплаты». Система выполнена в виде расширения и конфигурации. Имеется полная справка, которую можно скачать в данной публикации ниже. А так же имеются примеры настройки системы. (Обновление от 05.02.2019, версия 2.0)

5988 руб.

28.09.2018

20873

4

2

Навигатор по конфигурации базы 1С 8.3

Универсальная внешняя обработка для просмотра метаданных конфигураций баз 1С 8.3.

Отображает свойства и реквизиты объектов конфигурации, их количество, основные права доступа и т.д.

Отображаемые характеристики объектов: свойства, реквизиты, стандартные рекизиты, реквизиты табличных частей, предопределенные данные, регистраторы для регистров, движения для документов, команды, чужие команды, подписки на события, подсистемы.

Отображает структуру хранения объектов базы данных, для регистров доступен сервис «Управление итогами».

Платформа 8.3, управляемые формы. Версия 1.1.0.85 от 10.10.2021

3 стартмани

28.10.2018

45592

406

ROL32

72

Как узнать хэш файла через командную строку

Командная строка в Windows позволяет выполнять различные действия, как с самой системой, так и с отдельными файлами.Через нее можно определить контрольную сумму файлов при помощи встроенной утилиты CertUtil.

Чтобы через командную строку узнать хэш файла, достаточно и ввести в командную строку следующий запрос:

Certutil -hashfile *путь к файлу* *алгоритм*

Вместо *путь к файлу* нужно ввести полный путь к файлу. Например: d:\8.jpg

Вместо *алгоритм* нужно ввести название алгоритма, по которому нужно высчитать контрольную сумму. Утилита CertUtil умеет высчитывать контрольную сумму по алгоритмам: MD2, MD4, MD5, SHA1, SHA256, SHA384, SHA512.

Выполнив указанную команду, можно будет увидеть хэш файла, вычисленный при помощи утилиты CertUtil.

4«Взлом» контрольной суммы CRC32 и CRC16

Кратко затронем вопрос «взлома» CRC32. И прежде всего давайте определимся с понятием «взлом» применительно к данному вопросу.

Если задача определения контрольной суммы некоторого массива данных – прямая задача, то «взлом» – это обратная задача, а именно: подгонка контрольной суммы под определённый массив данных.

Допустим, вы имеете файл и рассчитали его контрольную сумму. Вам нужно изменить в нём произвольное число байтов, сохранив при этом контрольную сумму. Сделать это совсем не сложно.

Для начала нужно посчитать обычным образом контрольную сумму CRC32, CRC16 или любую другую, какая вам нужна, для этого изменённого файла. Пусть это будет C1. Теперь нужно добавить такое же число нулевых байтов в конец файла, которое содержится в контрольной сумме (для CRC32 – 4 байта, для CRC16 – 2 байта, и т.д.). Можно простым перебором подобрать такое число C2, которое мы и запишем в эти нулевые байты. Ведь понятно, что полный диапазон всех допустимых значений CRC32 укладывается в 232 ~ 4,295 млрд. То есть за 4 с небольшим миллиарда итераций расчёта контрольной суммы с начальным содержимым регистра, равным С1, мы брутфорсом («в лоб», методом грубой силы) подберём нужное значение. При современных вычислительных мощностях это не составит проблемы. А уж «взломать» с помощью перебора CRC16 вообще дело нескольких секунд.

Можно ли разместить нулевые байты в середине или начале файла? Можно. К операции XOR применим сочетательный закон: a XOR (b XOR c) = (a XOR b) XOR c, поэтому можно с успехом разбить файл на 3 части: до вставки, после вставки, и сама вставка. Посчитать CRC для первых двух частей (C1 и C2 на иллюстрации), объединить их операцией XOR, заполнить этим числом начальное содержимое регистра, а затем «сбрутфорсить» CRC оставшейся третьей части X.

+-----------------+-----+---------+ | c1 | x | c2 | +-----------------+-----+---------+

Есть более интеллектуальный и изящный способ подогнать CRC под нужное значение. Суть его в том, что вместо последовательного перебора всех подряд значений мы «прокручиваем назад» несколько раз (по числу байтов или битов контрольной суммы) наш табличный алгоритм или алгоритм побитового сдвига до тех пор, пока CRC не будет желаемой. На эту тему есть подробные и качественные материалы в сети.

Таким образом, напрашивается вывод: контрольная сумма типа CRC хорошо подходит для проверки целостности данных при случайных искажениях информации в канале передачи данных, но совершенно не подходит для защиты от намеренного взлома.

Когда контрольные суммы полезны

Вы можете использовать контрольные суммы для проверки файлов и других данных на наличие ошибок, возникающих во время передачи или хранения. Например, файл может быть неправильно загружен из-за сетевых проблем или проблемы с жестким диском могут привести к повреждению файла на диске.

Если вы знаете контрольную сумму исходного файла, вы можете запустить проверку с помощью хеширующей утилиты. Если итоговая контрольная сумма совпадает, вы будете знать, что файл идентичен исходному.

Компьютеры используют «метод контрольной суммы» для проверки данных в фоновом режиме, но вы также можете сделать это сами. Например, для дистрибутивов Linux часто указывают контрольные суммы, поэтому вы можете проверить корректность загрузки ISO-образа, прежде чем записывать его на диск или помещать на USB-накопитель. Вы также можете использовать контрольные суммы для проверки целостности любого другого типа файлов, от приложений до документов и носителей. Вам просто нужно знать контрольную сумму исходного файла.

Удобная, быстрая и функциональная подсистема обмена между узлами РИБ для УТ 11, УТ 10.3, Альфа — Авто с заменой ссылок в узлах, сравнением документов, командным управлением узлами (для платформы 8.3+)

(Топчий Д.Ю.) Посвящается всем, кто намучился с обменом между базами РИБ в Альфа-Авто версии 4, версии 5… или со штатным неудобным, медленным обменом в базах Управление торговлей 11, Управление торговлей 10.3, или в базах, построенных на БСП! Всем тем, у кого нормально не происходил обмен изменениями конфигурации, терялись данные при обмене… Тем, кто не мог выполнить обмен в ручном режиме сразу с несколькими узлами… Тем, кто не мог спокойно изменить данные узла, не прибегая к сторонним обработкам… Всем тем, кто не мог удалить дубли элементов одним махом во всех узлах РИБ… А так же тем, кто не имел возможности сравнить документы в пределах узлов на предмет отличий их от имеющихся в ЦБ и установить, например, факт мошенничества или ошибок при обмене…

23988 руб.

06.11.2018

18433

Как создать MD5-хеш файлов с помощью MD5Checker?

Несмотря на то, что MD5-алгоритм доступен во многих файл-менеджерах и утилитах, не всеми из них удобно пользоваться. Часть программ не умеют проверять хэши для группы файлов. Другая часть программ хоть и делает это, но не выводит в удобном виде отчет о результатах проверки — приходится вручную прокручивать весь список файлов для выявления сообщений об ошибках.

Единственная максимально удобная программа для работы с MD5 — это приложение MD5Checker. Скачать программу можно с официального сайта

. Несмотря на то, что программа имеет англоязычный интерфейс, пользоваться ей достаточно просто.

Программа по умолчанию настроена на хеширование программных файлов, архивов и ISO-образов. Поэтому если Вы хотите пользоваться этим приложением допустим для музыки и видео, то необходимо для начала поменять одну единственную настройку — указать маску для файлов, с которыми будет работать программа. Для этого нужно зайти в пункт меню «Tools / Options» и в поле «Include» указать символ *

(что означает «все файлы»).

После этого можно пользоваться программой в обычном режиме — теперь будут сканироваться все до единого файлы во всех подпапках.

Для создания MD5-хеша нужно перетащить выбранные файлы из папки в окно программы — и программа автоматически начнет вычислять MD5-суммы для всех выбранных файлов и всех файлов в подпапках (удовлетворяющих заданной нами маске). Посчитанные суммы будут отображены в столбце «Current MD5» («Текущая MD5»). Теперь остается только сохранить полученные значения в файл, нажав кнопку «S To» («Сохранить в»).

При этом важно отметить, что если сохранить MD5-файл в папке, в которой находятся все выбранные нами файлы и подпапки, то будут сохранены относительные пути к ним. Это позволит в будущем проверять контрольную сумму даже если перенести файлы в другое месторасположение

Поэтому перед сохранением файла имеет смысл перейти в корень папки, нажав соответствующую кнопку.

Если открыть полученный файл в блокноте, то можно увидеть, что информация хранится в нем в виде обычного текста.

При этом можно убедиться, что пути к файлам сохранены относительные, т.е. не содержат буквы диска, на котором расположены. Такой MD5-файл можно хранить в папке вместе с файлами, и в будущем на любом компьютере проверять целостность файлов этой папки.

Технология

В основе контрольной суммы лежит программный алгоритм, который используется для создания кодов, которые мы видели. В случае наших примеров мы использовали очень распространенный алгоритм, известный как SHA-256 ( алгоритм безопасного хеширования — 256 бит ). Этот алгоритм представляет собой тип криптографической хэш — функции (CHF), с исходными данными, меченных в качестве сообщения, а выход которого называют значение хеш — функции или просто хэш (контрольная сумма, в данном случае).

SHA-256, разработанный АНБ и выпущенный почти 20 лет назад, относится к классу CHF, широко используемых во всем мире. Их популярность сводится к тому, что они работают быстро и устойчивы к попыткам «взломать» код, хотя в наши дни доступны гораздо лучшие варианты.

У каждого алгоритма свой способ работы, но мы сосредоточимся только на том, что делает SHA-256. Процесс всегда дает хэш фиксированной длины (в данном случае 256 бит), независимо от размера сообщения, хотя технически это фактически 8 значений, каждое размером 32 бита.

Таким образом, контрольная сумма для нашего файла test1 на самом деле 798B3808 4999FA50 E7D1861E 07E45F4E 3AA39668 DC6A12A8 4A058CAA A32DE0EB. Это было записано в шестнадцатеричном формате — записать его как строку из 256 единиц и нулей было бы очень утомительно!

Первым шагом в последовательности алгоритма является обработка сообщения, так что это набор блоков, каждый размером 512 бит. Для файлов, которые не являются целым числом, кратные 512, или если файл меньше этого размера, трюк называется обивка используется. Здесь после завершения битов сообщения добавляется целый стек нулей, чтобы сделать его раунд 512.

Например, предположим, что мы пытаемся найти контрольную сумму файла, общий размер которого составляет 10145 бит. Это будет разделено на 19 целых блоков, оставив 417 бит для заполнения. Чтобы указать, где заканчиваются данные и начинается заполнение, к концу строки битов, составляющей источник, добавляется 1. Итак, здесь заполнение добавит 352 нуля.

Погодите, а почему это не 416? Самая последняя часть последнего блока — это особое 64-битное число: длина исходного файла. Это означает, что в нашем примере 20-й блок должен заканчиваться двоичным значением 10145, в результате чего сообщение требует для заполнения только 402 бита пустого пространства.

Как только это будет сделано, алгоритм берет самый первый 512-битный блок и разбивает его на 16 частей, каждая из которых имеет длину 32 бита; каждое из этих значений будет использоваться в процессе вычисления хэша.

До этого момента это самая простая часть: остальная часть процесса включает в себя много математики.

Производители микросхем, такие как Intel, предлагают архитектурные решения для устройств FPGA для расчета хэш-значений SHA-256.

Все это выходит далеко за рамки этой статьи, но если вам интересно вникнуть в это более подробно, вы можете прочитать об этом здесь. Но чтобы дать вам краткий обзор, сначала нужно создать начальный хеш с использованием первых 8 простых чисел. Они проходят через уравнение, чтобы получить значение длиной 256 бит, которое затем изменяется снова и снова, поскольку остальная часть алгоритма проходит через все части в каждом блоке из обработанных исходных данных.

Звучит ужасно сложно, да? Однако для современного процессора это совсем несложно.

Для генерации хэша требуется не более дюжины или около того циклов процессора для каждого байта исходных данных.

Итоги

Технология хеширования дает уникальную возможность контроля за сохранностью информации. В нынешние времена, когда количество файлов пользователя исчисляется тысячами и десятками тысяч, необходимо удобство в обработке хеш-сумм для больших объемов данных. С этой задачей успешно справляется программа MD5Checker, с помощью которой Вы сможете как проверить контрольные суммы, так и создать их для множества файлов независимо от глубины их вложенности в дереве папок.

В наш цифровой век, даже один жалкий байт может стоить много. Если в файле ISO образа недостает хотя бы байта, то польза от подобного файла будет сомнительной. В один прекрасный момент, когда вы захотите проинсталлировать себе новую операционную систему, процесс прервется на определенном этапе установки, из-за того, что образ оказался битым. Поэтому любой ISO файл следует просканировать на целостность, перед тем как прожечь его на болванку. Таким образом, вы экономите свое драгоценное время и предостерегаете себя от нелепых казусов, возникших в процессе использования дисков на которых был записан тот или иной ISO образ. И еще один важный момент, битым ISO образ может оказать как по причине, не зависящей от вас – например, сам файл был загружен автором уже битым. А также по причине нестабильности вашего интернет соединения, что в итоге привело к утрате данных при скачивании файла на ваш компьютер.

Для сканирования контрольной суммы ISO образа, вам следует последовательно выполнить следующие шаги. Подробно описывать нет смысла, так как программа довольно простая и не требует глубоких познаний и серьезного описания. Однако давайте пошагово:

- Ищем на просторах всемирной паутины программу HashTab (или ей аналогичную программу, предназначенную для проверки контрольных сумм (или хеш-сумм) ISO образов), загружаем ее себе на компьютер и инсталлируем. Скачать программу можно, например, отсюда http://www.softportal.com/get-19546-hashtab.html , либо с официального сайта. Процесс установки достаточно простой и не требует описания;

- Далее жмем правой клавишей мыши на файл ISO образа и выбираем из всплывающего контекстного меню пункт «Свойства», где будет располагаться, новая вкладка, созданная программой HashTab;

- Переходим во вкладку «Хеш-суммы файлов», там будет указана хеш-сумма скачанного файла. Эта сумма является контрольной для того файла который вы скачали и даже в случае его нецелостности, он все равно будет иметь контрольную сумму;

- Копируем хеш-сумму из описания к ISO файлу (обычно, в теме, откуда вы скачиваете файл, указывается контрольная сумма ISO образа, так же контрольная сумма должно присутствовать на обратном обороте диска, если образ скопирован с диска и если диск является лицензионным), вставляем ее в поле «Сравнение хеша» и нажимаем кнопку «Сравнить файл…».

Готово! Таким образом, мы узнаем, совпадают ли контрольные суммы, и убедимся в готовности ISO образа для прожига. Если контрольные суммы разнятся, то необходимо скачать ISO файл заново и еще раз проверить его целостность. Если окажется, что ISO образ, скачанный повторно все равно битый, то лучше вам поискать на просторах интернета другой образ и желательно от другого автора.

Самое интересно, что программа HashTab доступна как для пользователей операционной системы Windows, так и для ценителей MacOs. Поэтому HashTab является универсальным инструментом для проверки контрольных сумм ISO образов. И даже если у вас есть несколько компьютеров, на которых установлены разные операционные системы, вам будет куда привычнее использовать одно программное обеспечение, нежели искать отдельные программы, предназначенные для разных операционных систем. В интернете довольно много аналогичных решений, что позволяет вам выбрать среди обилия практически одинаковых программ, отличающихся друг от друга разве что интерфейсом. Впрочем, все эти программы довольно простые и не сильно широки в плане своей функциональности, поэтому, что бы вы ни выбрали, все это будет примерно одного поля ягода. Успехов вам и целостности информации!

Многие пользователи компьютеров со временем, при более детальном знакомстве, задаются вопросом по поводу хеш-сумм. Их еще называют контрольными суммами. Что же это такое? Для чего нужно? Каким образом вычисляются эти самые суммы?