Aka.ms/recoverykeyfaq

Содержание:

- ShowKeyPlus

- Как включить шифрование данных на жестком диске?

- 7 способов отключить BitLocker в Windows 10

- Способ 1. Отключить BitLocker Windows 10 через панель управления

- Способ 2. Отключить BitLocker через настройки

- Способ 3. Отключить BitLocker через редактор локальной групповой политики

- Способ 4. Отключить BitLocker через CMD

- Способ 5. Отключить BitLocker через PowerShell

- Способ 6. Отключить службу BitLocker

- Способ 7. Форматирование зашифрованного жесткого диска

- Решение 1. Отсоедините кабель питания (вашей системы) или извлеките аккумулятор (из ноутбука)

- Где хранить пароль восстановления и ключ восстановления? How can the recovery password and recovery key be stored?

- How do I get my BitLocker recovery key?

- How was BitLocker installed and activated on my device?

- How to Find BitLocker Recovery Key

- Шифрование BitLocker медленнее в Windows 10 и Windows 11

- How to Enable Bitlocker for Drive and Device Encryption?

- Как работает BitLocker?

- Можете ли вы использовать шифрование диска с помощью грубой силы BitLocker?

- Как разблокировать BitLocker, если я забыл свой пароль в win7?

- Как функция BitLocker активируется на моем устройстве?

- Скрипт VBS

ShowKeyPlus

ShowKeyPlus схожа по функционалу с ранее рассмотренной программой ProduKey. Скачав приложение, мы попадаем в окно, где в левой части расположены несколько подпунктов, а в правой отображается информация о системе. Тут уже знакомые нам ID продукта, версии Windows и, конечно, ключ.

Весьма полезной будет функция, сохраняющая информацию о ключе активации в отдельном текстовом документе.

Для этого нужно кликнуть по вкладке «Save», после чего выбрать имя сохраняемого файла и тип. Кроме стандартного текстового файла, документ доступен в форматах Word и Excel.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь. Теперь установим соответствующий флажок.

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

7 способов отключить BitLocker в Windows 10

В этой части мы продемонстрируем 7 способов отключить BitLocker Windows 10.

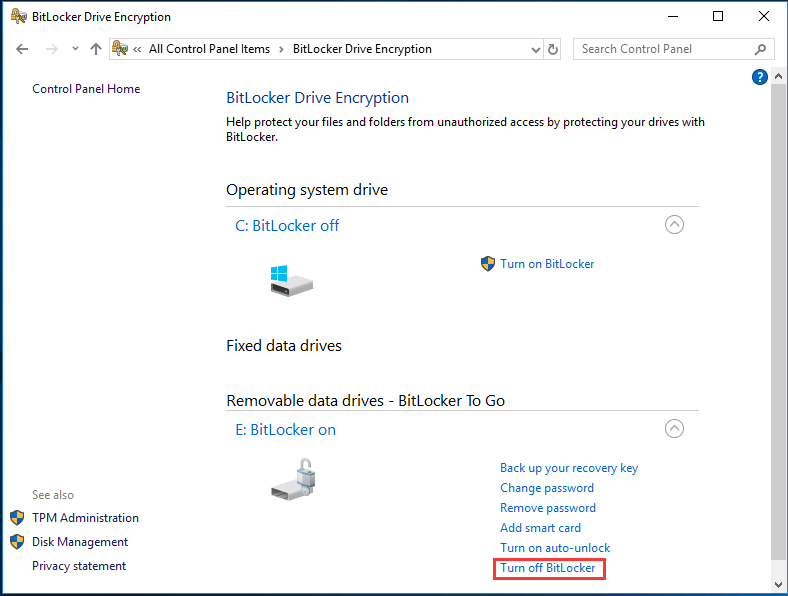

Способ 1. Отключить BitLocker Windows 10 через панель управления

Прежде всего, вы можете отключить BitLocker Windows 10 через панель управления.

А вот и руководство.

- открыто Панель управления .

- выберите Шифрование диска BitLocker .

- Разверните диск, защищенный BitLocker, и выберите Разблокировать диск .

- Затем введите пароль.

- Затем нажмите Отключить BitLocker .

Способ 2. Отключить BitLocker через настройки

Чтобы отключить BitLocker Windows 10, вы также можете попробовать удалить BitLocker Windows 10 через приложение «Настройки».

А вот и руководство.

- Нажмите Windows ключ и я ключ вместе, чтобы открыть Настройки .

- Во всплывающем окне выберите Система .

- Во всплывающем окне выберите Около с левой панели.

- Затем найдите Раздел шифрования устройства на правой панели и выберите Выключи кнопка.

- Затем в окне подтверждения нажмите Выключи очередной раз.

После этого функция BitLocker была отключена на вашем компьютере.

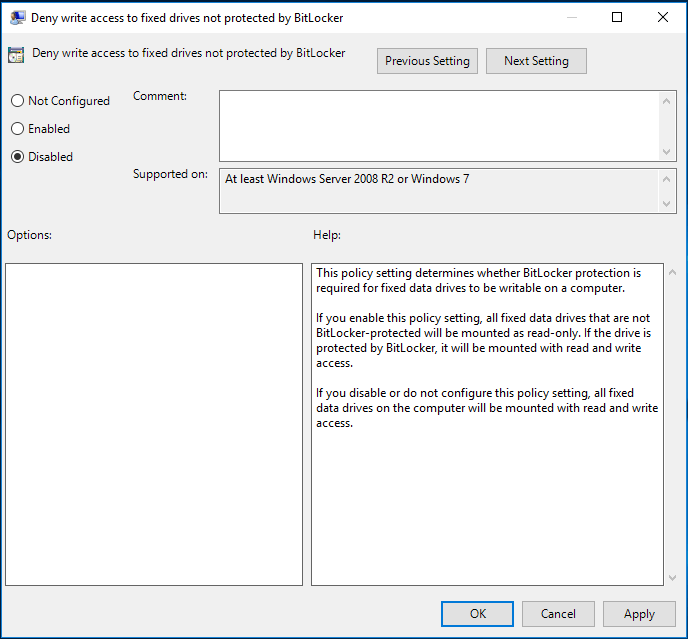

Способ 3. Отключить BitLocker через редактор локальной групповой политики

Чтобы отключить BitLocker в Windows 10, вы можете отключить его с помощью редактора локальной групповой политики.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Тип gpedit.msc в поле и щелкните Хорошо продолжать.

- Во всплывающем окне перейдите по следующему пути: Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Шифрование диска BitLocker -> Фиксированные диски с данными .

- Затем выберите Запретить запись на фиксированные диски, не защищенные BitLocker .

- Во всплывающем окне выберите Не настраивать или же Отключено . Затем нажмите Применять и Хорошо для подтверждения изменений.

После этого функция BitLocker была отключена с компьютера.

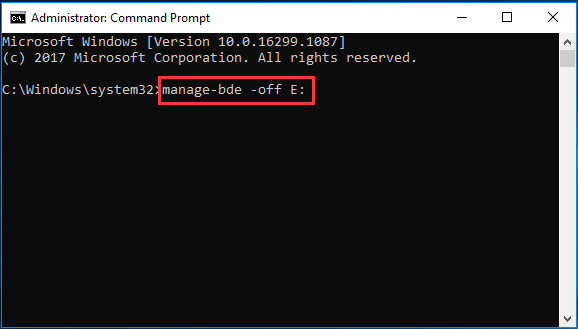

Способ 4. Отключить BitLocker через CMD

Что касается того, как отключить BitLocker Windows 10, вы можете отключить BitLocker через CMD.

Теперь, вот руководство о том, как отключить BitLocker CMD.

- Откройте командную строку от имени администратора .

- Во всплывающем окне введите команду управление-bde -off X: и ударил Войти продолжать. Пожалуйста, замените X фактической буквой жесткого диска.

- Затем начнется процесс расшифровки. Это займет некоторое время, пожалуйста, не прерывайте его.

Когда он будет завершен, вы завершите процесс отключения BitLocker cmd.

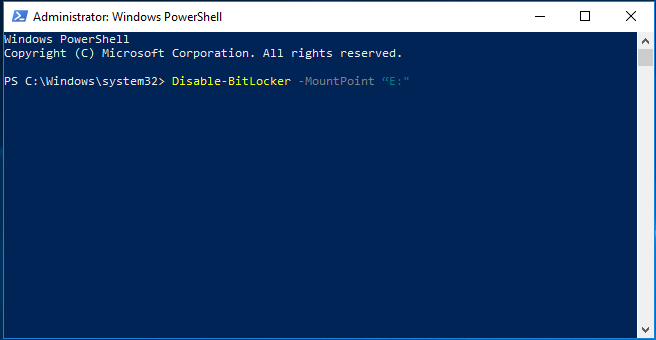

Способ 5. Отключить BitLocker через PowerShell

Чтобы отключить BitLocker в Windows 10, вы также можете отключить его через PowerShell.

А вот и руководство.

- Тип PowerShell в поле поиска Windows и выберите наиболее подходящий.

- Затем щелкните его правой кнопкой мыши, чтобы выбрать Запустить от имени администратора .

- Во всплывающем окне введите команду Отключить-BitLocker -MountPoint «X:» и ударил Войти продолжать. Пожалуйста, замените X фактической зашифрованной буквой жесткого диска.

Когда он будет завершен, функция BitLocker на зашифрованном жестком диске будет отключена.

Кроме того, вы также можете отключить BitLocker для всех томов. Просто введите следующие команды, чтобы продолжить.

$ BLV = Get-BitLockerVolume Отключить-BitLocker -MountPoint $ BLV

После этого вы сможете удалить BitLocker Windows 10.

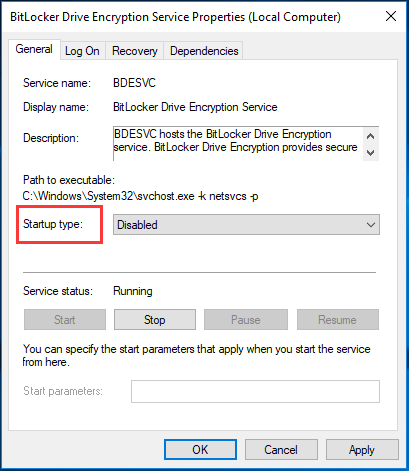

Способ 6. Отключить службу BitLocker

Есть еще один способ удалить BitLocker Windows 10. Вы можете отключить службу BitLocker.

А вот и руководство.

- Нажмите Windows ключ и р ключ вместе, чтобы открыть Бежать диалог.

- Во всплывающем окне введите services.msc в поле и щелкните Хорошо продолжать.

- В окне ‘Службы’ найдите Служба шифрования диска BitLocker и дважды щелкните по нему.

- Затем измените его Тип запуска к Отключено .

- Затем нажмите Применять и Хорошо чтобы сохранить изменения.

Когда он будет завершен, вы отключите BitLocker Windows 10.

Способ 7. Форматирование зашифрованного жесткого диска

Существует способ удалить BitLocker Windows 10

Если на жестком диске нет важного файла, вы можете выбрать отформатируйте это и удалите BitLocker Windows 10. Если на нем есть важные файлы, не рекомендуется использовать этот способ

А вот и руководство.

- Щелкните правой кнопкой мыши зашифрованный жесткий диск и выберите Формат .

- Во всплывающем окне установите файловые системы и отметьте опцию Быстрое форматирование . Затем нажмите Начало продолжать.

После этого вы удалили BitLocker с жесткого диска Windows 10. Если вы потеряли данные после форматирования, вы можете прочитать пост на Как восстановить файлы с отформатированного жесткого диска (2020) — Руководство Узнать больше.

Решение 1. Отсоедините кабель питания (вашей системы) или извлеките аккумулятор (из ноутбука)

Проблема BitLocker может быть вызвана любым нежелательным изменением в схеме системы. В этом случае отключение кабеля питания или извлечение аккумулятора (при использовании ноутбука) может привести к полной разрядке компонентов материнской платы и, таким образом, решить проблему.

- Выключите систему или выполните принудительное выключение системы, нажав и удерживая кнопку питания.

- Затем отсоедините кабель питания системы от источника питания. Если проблема связана с ноутбуком, попробуйте извлечь из него аккумулятор.Извлеките аккумулятор ноутбука

- Подождите не менее 5 минут, а затем снова подключите кабель питания (в случае ноутбука снова подключите аккумулятор).

- Теперь загрузите свою систему и проверьте, решена ли проблема с BitLocker. В таком случае отключите BitLocker на панели управления системы и обязательно расшифруйте проблемный диск.

Где хранить пароль восстановления и ключ восстановления? How can the recovery password and recovery key be stored?

Пароль восстановления или ключ восстановления для диска операционной системы или несъемного диска с данными можно сохранить в папке, на одном или нескольких USB-устройствах, в своей учетной записи Майкрософт или распечатать. The recovery password and recovery key for an operating system drive or a fixed data drive can be saved to a folder, saved to one or more USB devices, saved to your Microsoft Account, or printed.

Пароль восстановления и ключ восстановления для съемных дисков с данными можно сохранить в папке или учетной записи Майкрософт, а также распечатать. For removable data drives, the recovery password and recovery key can be saved to a folder, saved to your Microsoft Account, or printed. По умолчанию ключ восстановления для съемного носителя невозможно хранить на съемном носителе. By default, you cannot store a recovery key for a removable drive on a removable drive.

Администратор домена может настроить дополнительную групповую политику для автоматического создания паролей восстановления и сохранения их в доменных службах Active Directory (AD DS) для всех дисков, защищенных BitLocker. A domain administrator can additionally configure Group Policy to automatically generate recovery passwords and store them in Active Directory Domain Services (AD DS) for any BitLocker-protected drive.

How do I get my BitLocker recovery key?

The BitLocker recovery key is a unique 48-digit numerical password used to unlock your system.

Depending on the choices made when activating BitLocker, your retrieval key can be in many different locations. BitLocker ensures that the recovery key is safely backed up before enabling security.

In your Microsoft account: Sign in to your Microsoft account on another device to find your recovery key in your Microsoft account.

If you have a modern device that supports automatic device encryption, the recovery key will be in your Microsoft account. For more, see Device Encryption in Windows 10.

If the device is set up or another user enables BitLocker protection, the recovery key may be in that user’s Microsoft.

On the printout you saved: Your recovery key may be on the printout saved when BitLocker was activated. See where you keep important papers related to your computer.

On a USB flash drive: Plug a USB flash drive into your locked PC and follow the instructions. If you saved the key on the flash drive as a text file, use a different computer to read the text file.

You may access it directly, or you may need to contact the system administrator to access your recovery key.

Powered by your system administrator: If your device is connected to a domain (usually work or school device), ask the system administrator for your recovery key.

Reference: support.microsoft.com

How was BitLocker installed and activated on my device?

BitLocker could have been activated t in these threee ways:

- Your device is a modern device: The BitLocker recovery key will then be automatically saved to your Microsoft account before the Bitlocker protection is activated.

- The Administrator of your device originally activated BitLocker protection in the Control Panel: The administrator would have activated BitLocker and chosen where to save the key or it was automatically saved to the admiistrators/owners Microsoft account.

- A work/school organization managing your device coul have activated BitLocker protection on your device: This organization should have your BitLocker recovery key.

How to Find BitLocker Recovery Key

If you are required to put in your BitLocker Recovery Key, BitLocker makes sure that you have it backed up at the time of configuration in a secure, safe place. Try the following methods to look for your missing Recovery Key, keeping in mind that the BitLocker Identifier in the Recovery Key file needs to match the one being displayed on the BitLocker recovery screen, like the one highlighted in the image below.BitLocker Recovery Key identifier

In Microsoft Account

One of the 3 options to save the Recovery Key while setting up BitLocker is in your Microsoft account. It may be possible that it was saved in OneDrive.

There is a location assigned (by default) particularly for BitLocker Recovery Keys for devices in OneDrive, which you can access by clicking on the link below. From there, sign in to your Microsoft account and see if you find a Recovery Key. If so, match your BitLocker ID before entering the 48 digit Recovery Key.

In a PDF or Text File

It may be possible that you saved the Recovery Key in a file. It may be a text file or a PDF. Moreover, the location of the file can be very uncertain as there are a lot of options to save it to. It may have been saved as a text file on a different volume on the same device, or on a USB flash drive. If you have any drives mapped across the network, we suggest that you also look for the Recovery Key there.

By default, the name of the file includes your BitLocker Recovery ID. If it was not changed manually at the time of saving it, you can search for it through File Explorer and it may just show up.

We must also warn you that the Recovery Key can be saved on the same volume being encrypted in PDF format (through Print as PDF). If that were the case, it is very unlikely that you may be able to access the Recovery Key PDF file without being able to get past your BitLocker Recovery screen.

On a Printout

Since one of the options to save your Recovery Key was by printing it, it may be possible that you have the Recovery Key on a printout in your drawer or your box files. Check your prints for the Recovery Key which should include both the key as well as the identifier.

In Active Directory (AD)

If your device is connected to an organization’s domain, it is very much likely that your system administrator has backed up your Recovery Key on the Active Directory (AD). You can ask them to look for it through the following steps:

- From the Active Directory Users and Computers console, click on the Organization Unit (OU) containing your computer.

- Now right-click on your computer and click Properties from the context menu.

- From the Properties window, switch to the BitLocker Recover tab to look for the BitLocker Recovery Key.

In Azure Active Directory (AAD)

If you are unable to find your Recovery Key, there is a high risk that it may no longer exist and has been accidentally deleted. If that is the case, there is no simple way to recover your data. By normal means, you must reset your hard drive, where all data will be lost. However, if your data is crucial for you, you can try to recover the encrypted data using tools that are readily available online.

If you did find your Recovery Key, we suggest that you log into your system using that Recovery Key and then set up a PIN or a password login upon system boot, so that the system asking for a Recovery Key each time is unlikely.

Шифрование BitLocker медленнее в Windows 10 и Windows 11

В Windows 11, Windows 10 и Windows 7 BitLocker выполняется в фоновом режиме для шифрования дисков. Однако в Windows 11 и Windows 10 BitLocker менее агрессивно запрашивает ресурсы. Такое поведение снижает вероятность того, что BitLocker повлияет на производительность компьютера.

Чтобы компенсировать эти изменения, BitLocker использует новую модель преобразования. Эта модель (называется Encrypt-On-Write) позволяет убедиться, что любой новый диск записывает на всех клиентских skUs и все внутренние диски всегда шифруются, как только вы включите BitLocker.

Важно!

Чтобы сохранить обратную совместимость, BitLocker использует предыдущую модель преобразования для шифрования съемных дисков.

Преимущества использования новой модели преобразования

С помощью предыдущей модели преобразования нельзя считать внутренний диск защищенным (соответствующим стандартам защиты данных), пока преобразование BitLocker не будет завершено на 100 процентов. До завершения процесса данные, которые существовали на диске до начала шифрования, то есть потенциально скомпрометированная информация по-прежнему можно читать и писать — — без шифрования. Поэтому необходимо дождаться завершения процесса шифрования, прежде чем хранить конфиденциальные данные на диске. В зависимости от размера диска эта задержка может быть существенной.

С помощью новой модели преобразования можно безопасно хранить конфиденциальные данные на диске, как только вы включите BitLocker. Не нужно ждать завершения процесса шифрования, и шифрование не влияет на производительность. Компромисс состоит в том, что процесс шифрования уже существующих данных занимает больше времени.

Другие улучшения BitLocker

После Windows 7 были улучшены некоторые другие области BitLocker:

-

Новый алгоритм шифрования XTS-AES. Новый алгоритм обеспечивает дополнительную защиту от класса атак на зашифрованные данные, которые полагаются на управление текстом шифра, чтобы вызвать предсказуемые изменения в простом тексте.

По умолчанию этот алгоритм соответствует федеральным стандартам обработки информации (FIPS). FIPS — это стандарты правительства СОЕДИНЕННЫх Штатов, которые являются эталоном для реализации криптографического программного обеспечения.

-

Улучшенные функции администрирования. Управлять BitLocker можно на компьютерах или других устройствах с помощью следующих интерфейсов:

- Мастер BitLocker

- manage-bde

- Объекты групповой политики (GPOs)

- Политика управления мобильными устройствами (MDM)

- Windows PowerShell

- Windows Интерфейс управления (WMI)

-

Интеграция с Azure Active Directory (Azure AD). BitLocker может хранить сведения о восстановлении в Azure AD, чтобы облегчить восстановление.

-

Прямой доступ к памяти (DMA) Защита порта. С помощью политик MDM для управления BitLocker можно заблокировать порты DMA устройства и обеспечить безопасность устройства во время запуска.

-

Разблокировка сети BitLocker. Если настольный или серверный компьютер с поддержкой BitLocker подключен к проводной корпоративной сети в среде домена, вы можете автоматически разблокировать его объем операционной системы во время перезапуска системы.

-

Поддержка зашифрованных жестких дисков. Зашифрованные жесткие диски — это новый класс жестких дисков, которые самостоятельно шифруются на уровне оборудования и позволяют полностью шифрование оборудования на диске. С учетом этой нагрузки зашифрованные жесткие диски увеличивают производительность BitLocker и уменьшают использование ЦП и потребление электроэнергии.

-

Поддержка классов гибридных дисков HDD/SSD. BitLocker может шифровать диск, использующий небольшой SSD в качестве нестабиленного кэша перед hdD, например Intel Rapid служба хранилища Technology.

How to Enable Bitlocker for Drive and Device Encryption?

System prerequisite: BitLocker has the following prerequisite:

- The system BIOS must be set up to use modern UEFI modes.

- To enable the Secure Boot mode in BIOS, you should set it.

- In BIOS, a Trusted Platform Modul (TPM) must be enabled.

- The system must be running a TPM version of 1.2 or higher.

- If Bitlocker doesn’t have TPM hardware, Bitlocker will ask you to save a startup code on a removable device.

- The hard disk must be partitioned into a minimum of two drives with an NTFS file system:

- OS boot drive: It keeps the OS and its support files,

- Additional drive for BitLocker: The drive must not contain encryption and should have a minimum of 1.5 GB.

- BitLocker doesn’t support dynamic disks.

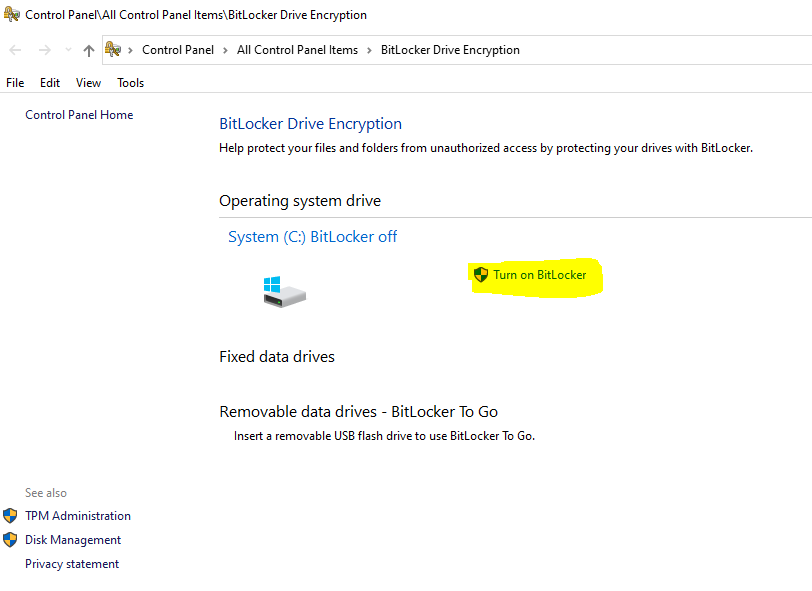

There are multiple ways to enable BitLocker on the OS, so please follow the steps which you like:

-

Windows 7:

- Start Menu –> Search box –> type “Manage BitLocker“

- Or, Start Menu –> Control Panel –> System and Security –> BitLocker Drive Encryption

- Or, Open My Computer –> Right click on the drive and select Turn on BitLocker

-

Windows 10:

- Start Menu –> Search box –> type “Manage BitLocker“

- Or, Start Menu –> Control Panel –> System and Security –> BitLocker Drive Encryption

- Or, Open My Computer –> Right click on the drive and select Turn on BitLocker

- Or, Start Menu –> Settings –> In the search box, type “Manage BitLocker ” –> Select Manage BitLocker

Then click Turn on BitLocker button

BitLocker Drive Encryption

BitLocker Drive Encryption

- Select your prefer backup option to save the recovery key,

- Next, and then select an option from below Encryption option

- Encrypt used space only,

- Encrypt entire disk,

- Next, Select New Encryption Method,

- Next, Run BitLocker system check

- Continue and restart system to start the encyption to start.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Можете ли вы использовать шифрование диска с помощью грубой силы BitLocker?

Теоретически, да, вы можете использовать атаку грубой силы на диск BitLocker, чтобы взломать шифрование.

На практике, однако, вы не можете атаковать диск BitLocker методом перебора. В большинстве случаев, даже если пароль считается ненадежным, на его взлом уйдет слишком много времени.

Кроме того, предполагается, что диск BitLocker защищен только с помощью PIN-кода BitLocker (который сам по себе может быть многосимвольной кодовой фразой). После того, как вы введете в сценарий доверенный платформенный модуль (TPM), грубая форсировка диска BitLocker станет практически невозможной.

Да, существуют задокументированные атаки на BitLocker, такие как атака с холодной загрузкой или дамп оперативной памяти. Но это выходит за рамки технических знаний большинства людей.

Как проверить, есть ли в вашей системе модуль TPM

Не уверены, есть ли в вашей системе модуль TPM? Нажмите Windows Key + R , затем введите tpm.msc . Если вы видите информацию о TPM в вашей системе, у вас установлен модуль TPM. Если вы встречаетесь с сообщением «Не найден совместимый TPM» (как и я!), Ваша система не имеет модуля TPM.

Как разблокировать BitLocker, если я забыл свой пароль в win7?

http-equiv=»Content-Type» content=»text/html;charset=UTF-8″>style=»clear:both;»>

Описание проблемы:

Чтобы защитить данные,EДискBitLockerшифрование. Но после переустановки системы доступ к диску E невозможен. Двойной щелчокEДиск, а окно ввода пароля не появляется. Щелкните правой кнопкой мыши и выберите «Разблокируйте диск«Ничего не происходит. Что мне делать?

Помимо переустановки системы, разборка включаетBitLockerКогда жесткий диск зашифрован диском или жесткий диск перемещен на другой компьютер, окно ввода пароля может не появиться, и данные могут быть недоступны.

Решение:

Слова, написанные перед текстом:После внедрения шифрования Bitlocker, с точки зрения информационной безопасности пользователей, выДолжен иметьДля открытия или восстановления связанных файлов можно использовать пароль или ключ.Если вы забыли пароль, вы должны найти резервный ключ, чтобы открыть файл. Если ключ не может быть найден, зашифрованный файл практически не открывается …

Если у вас есть ключ, вы можете использовать команду администратора, чтобы разблокировать диск. подробности следующим образом:

В начальном меню откройте «Все программы> Стандартные> Командная строка».в»Командная строка»Щелкните правой кнопкой мыши и выберите»Запустить от имени администратора”。

Если появится окно контроля учетных записей пользователей (UAC), позвольте продолжить.

Введите в командной строке следующую команду:

manage-bde –unlock E: -RecoveryPassword ******

(Вот,EОбозначает букву диска, который необходимо разблокировать

)

заметка: Часть «******»BitLockerКлюч восстановления не является паролем, установленным нами (желтая область на рисунке ниже); кроме того, обратите внимание на пробелы.

Успешно разблокировано:

Напоминание:После того, как шифрование BitLocker будет выпущено, чтобы избежать ситуации, когда окно пароля не может снова появиться в будущем, лучше сначала разблокировать диск, а затем сбросить шифрование BitLocker.

Интеллектуальная рекомендация

содержание 1, основная функция MPI 2, точка-точка функция связи 3, коллективная функция связи 1, основная функция MPI MPI_Init(&argc, &argv) Информировать системы MPI для выполнения всех необх…

EL выражение…

концепция Виртуальная машина JVM управляет собственной памятью, которая разделяет память во многие блоки, наиболее распространенной для памяти стека и памяти кучи. 1 структура виртуальной машины JVM H…

вЗапустите Android 9 (API Уровень 28) или вышеНа устройстве операционной системы Android, чтобы обеспечить безопасность пользовательских данных и устройств, использование по умолчанию для зашифрованно…

предисловие Для изучения веб-пакета автор также предпринял много обходных путей. Есть много вещей, которые я хочу знать, но я не могу их найти. Автор поможет вам быстро начать работу. Цель этой статьи…

Вам также может понравиться

The ALPC company is now working on his own network system, which is connecting all N ALPC department. To economize on spending, the backbone network has only one router for each department, and N-1 op…

Метафизический разрез, просто просмотрите поиск Я чувствую, что процедура поиска состоит в том, чтобы сначала набрать общую структуру, а затем шаг за шагом оптимизировать процесс сокращения. 1. Длина …

Используйте Maven для запуска модульных тестов Чтобы запустить модульные тесты через Maven, введите эту команду: Это запустит весь модульный тест в вашем проекте. Тематическое исследование Создайте дв…

Построить HTTP-сервис Как TCP, так и UDP являются протоколами транспортного уровня в сети, но если вы хотите создавать эффективные сетевые приложения, вам следует начать с транспортного уровня. Для об…

…

Как функция BitLocker активируется на моем устройстве?

Есть три стандартных способа активировать защиту BitLocker на вашем устройстве.

Владелец или Администратор устройства активировал защиту BitLocker (также называемую шифрованием устройств на некоторых устройствах) с помощью приложения «Параметры» или панели управления: В этом случае пользователь активирует BitLocker либо выберет место для сохранения ключа, либо (в случае шифрования устройства), которое оно автоматически сохранит в учетной записи Майкрософт.

Рабочая или учебная организация, управляющая вашим устройством (в настоящее время или в прошлом), активировала защиту BitLocker на вашем устройстве: В этом случае у Организации может быть ключ восстановления BitLocker.

Защита BitLocker всегда активируется пользователем (или от его имени), у которого есть полные права доступа к вашему устройству на уровне администратора независимо от того, кто является этим пользователем — вы, другой человек или организация, управляющая вашим устройством. В ходе настройки функции BitLocker автоматически создается ключ восстановления во время активации защиты.

Если вам не удается найти запрашиваемый ключ восстановления BitLocker и вы не можете отменить внесенные в конфигурацию изменения, которые могли стать причиной запроса ключа, необходимо выполнить сброс устройства с помощью одного из параметров восстановления Windows 10. Сброс устройства приведет к удалению всех файлов.

Скрипт VBS

Начнем с пары самых простых методов, которые не требуют установки какого-либо стороннего ПО. Для реализации скрипта VBS нам потребуется создать простой текстовый документ. После этого вносим в него следующий текст скрипта.

Задаем произвольное имя файлу, дописываем расширение «.vbs», затем в подпункте «Тип файла» выбираем значение «Все файлы» и сохраняем.

Нам остается лишь запустить созданный скрипт двойным щелчком мышки. Появится окошко с ключом лицензии. Нажатие на кнопку «Ок» отобразит более подробную информацию — ID продукта и полную версию Windows. Очередное нажатие кнопки «Ок» закроет скрипт.