Базовое развертывание bitlocker

Содержание:

- Контрмеры злоумышленников

- От vista до windows 10

- Что такое Bitlocker Windows 7 и как его включить

- How to check if device has TPM support to use BitLocker

- Шифрование устройств BitLocker

- Можно ли автоматизировать развертывание BitLocker в корпоративной среде?

- How to recover BitLocker password, BitLocker Recovery and Password Recovery ?

- Шифрование только занятого места на диске

- Отключить Bitlocker

- Как включить BitLocker

- Как восстановить зашифрованные с помощью BitLocker файлы?

- Examples

- Как работает шифрование диска BitLocker

- Управление серверами

- Bitlocker to go

Контрмеры злоумышленников

В следующих разделах освещается смягчение последствий для различных типов злоумышленников.

Злоумышленник без особого мастерства или ограниченного физического доступа

Физический доступ может быть ограничен форм-фактором, который не предоставляет автобусы и память. Например, для открытия шасси нет внешних портов, способных к ДМА, нет открытых винтов, а память передается в основную доску. Этот злоумышленник возможности не использует разрушительные методы или сложные судебно-медицинской экспертизы оборудования / программного обеспечения.

Смягчение последствий:

Проверка подлинности перед загрузкой установлена только для TPM (по умолчанию)

Злоумышленник с навыками и длительным физическим доступом

Целенаправленная атака с большим количеством времени; этот злоумышленник откроет дело, будет припайка и будет использовать сложное оборудование или программное обеспечение.

Смягчение последствий:

-

Проверка подлинности перед загрузкой для TPM с помощью пин-кода (с помощью сложного альфа-пин-кода , чтобы помочь смягчению последствий для TPM.

-And-

-

Отключение управления питанием в режиме ожидания и отключение или спящий режим устройства до того, как оно выйдет из-под контроля авторизованного пользователя. Это можно установить с помощью групповой политики:

- Конфигурация компьютера| Политики| Административные шаблоны| Windows Компоненты| Обозреватель файлов| Показать спящий режим в меню параметры питания

- Конфигурация компьютера| Политики| Административные шаблоны| System| Управление питанием| Сон Параметры| Разрешить состояния ожидания (S1-S3) во время сна (подключен)

- Конфигурация компьютера| Политики| Административные шаблоны| System| Управление питанием| Сон Параметры| Разрешить режимы ожидания (S1-S3) во время сна (от батареи)

Эти параметры не настроены по умолчанию.

Для некоторых систем обход только TPM может потребовать открытия дела и может потребовать припаса, но, возможно, может быть сделано за разумные затраты. Обход TPM с пин-кодом будет стоить гораздо дороже, и для этого потребуется грубое принуждение ПИН-кода. С помощью сложного расширенного ПИН-кода это может быть практически невозможно. Параметр групповой политики для расширенного ПИН-кода:

Конфигурация компьютера| Административные шаблоны| Windows Компоненты| Шифрование диска BitLocker| Диски операционной системы| Разрешить расширенные ПИН-ники для запуска

Этот параметр не настроен по умолчанию.

Для безопасных административных рабочих станций Корпорация Майкрософт рекомендует TPM с pin-защитником и отключить управление питанием в режиме ожидания, а также отключить или отключить устройство.

От vista до windows 10

В Microsoft работают разные люди, и далеко не все из них кодят задней левой ногой. Увы, окончательные решения в софтверных компаниях давно принимают не программисты, а маркетологи и менеджеры. Единственное, что они действительно учитывают при разработке нового продукта, — это объемы продаж. Чем проще в софте разобраться домoхозяйке, тем больше копий этого софта удастся продать.

«Подумаешь, полпроцента клиентов озабoтились своей безопасностью! Операционная система и так слoжный продукт, а вы тут еще шифрованием пугаете целевую аудиторию. Обойдемся без нeго! Раньше ведь обходились!» — примерно так мог рассуждать топ-менеджмент Microsoft вплоть до того момента, когда XP стала популярной в корпоративном сегменте.

Среди админов о безопасности думали уже слишком многие специалисты, чтобы сбрасывать их мнение со счетов. Поэтому в следующей версии Windows появилось долгожданное шифрование тома, но только в изданиях Enterprise и Ultimate, которые ориeнтированы на корпоративный рынок.

Новая технология получила название BitLocker. Пожалуй, это был единственный хороший компонент Vista. BitLocker шифровал том целиком, делая пользовательские и системные файлы недоступными для чтения в обход установленной ОС. Важные документы, фотки с котиками, реестр, SAM и SECURITY — все оказывалось нечитаемым при выполнении офлайновой атаки любого рода.

В терминологии Microsoft «том» (volume) — это не обязательно диск как физическое устройство. Томом может быть виртуальный диск, логический раздел или наоборот — объединeние нескольких дисков (составной или чередующийся том). Даже простую флешку можно считать подключаемым томом, для сквозного шифрования которого начиная с Windows 7 есть отдельная реализация — BitLocker To Go (подробнее — во врезке в конце статьи).

С появлением BitLocker сложнее стало загрузить постороннюю ОС, так как все загрузчики получили цифровые подписи. Однако обходной маневр по-прежнему возможен благодаря режиму совместимости. Стоит изменить в BIOS режим загрузки с UEFI на Legacy и отключить функцию Secure Boot, и старая добрая загрузочная флешка снова пригодится.

Что такое Bitlocker Windows 7 и как его включить

Если вам необходима удобная и функциональная ОС для работы и бизнеса, то вы можете купить Windows 7, редакции Максимальная или Корпоративная. Эта система имеет приемлемые требования по характеристикам ПК или ноутбука, поддерживает все актуальное ПО и стандарты. И поэтому отлично подходит для работы. Причем по многим вопросам. Например, вам нужно обеспечить дополнительную безопасность для файлов, используемых в работе. Для этого в системе есть встроенная (проприетарная) технология — Битлокер Windows 7. Она используется для шифрования дисков, что позволяет полностью защитить важные данные от вмешательства со стороны: корпоративные документы, личные фотографии и пр.

How to check if device has TPM support to use BitLocker

To check if a computer has TPM on Windows 10, use these steps:

- Open Start.

- Search for Device Manager and click the top result to open the app.

- Expand the Security devices branch.

-

Confirm the item that reads «Trusted Platform Module» with the version number.

Source: Windows Central

Quick note: The TPM version must be version 1.2 or later to support BitLocker.

Alternatively, you can also check your manufacturer’s support website for details on whether the computer includes the security chip and the instructions to enable the security feature.

If you have a Surface device, likely it includes a Trusted Platform Module with support for BitLocker encryption.

Шифрование устройств BitLocker

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживаюх современное режим ожидания. С Windows 11 и Windows 10 microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, Windows 10 Домашняя выпуска или Windows 11.

Корпорация Майкрософт ожидает, что большинство устройств в будущем будут проходить тестирование, что делает шифрование устройств BitLocker широко распространенным на современных Windows устройствах. Шифрование устройств BitLocker дополнительно защищает систему, прозрачно реализуя шифрование данных на всей устройстве.

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- После завершения чистой установки Windows 11 или Windows 10 и завершения работы с выходом из окна компьютер готовится к первому использованию. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). Необходимо включить параметр групповой политики Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker\Диски операционной системы и выбрать вариант Не включать BitLocker до сохранения данных восстановления в AD DS для дисков операционной системы. При такой конфигурации пароль восстановления создается автоматически, когда компьютер подключается к домену, а в AD DS создается резервная копия ключа восстановления. Затем создается механизм защиты TPM, незащищенный ключ удаляется.

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

Корпорация Майкрософт рекомендует включить шифрование устройств BitLocker в любых поддерживаемых системах, но процесс автоматического шифрования устройств BitLocker можно предотвратить, изменив следующий параметр реестра:

- Подраздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

- Значение: PreventDeviceEncryption равно True (1)

- Тип: REG_DWORD

Администраторы могут управлять устройствами с поддержкой домена, на которые включено шифрование устройств BitLocker с помощью администрирования и мониторинга Microsoft BitLocker (MBAM). В этом случае шифрование устройств BitLocker автоматически делает доступными дополнительные параметры BitLocker. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.

Примечание

Шифрование устройств BitLocker использует 128-битный метод шифрования XTS-AES. Если требуется использовать другой метод шифрования и/или силу шифра, сначала необходимо настроить и расшифровать устройство (если уже зашифровано). После этого можно применить различные параметры BitLocker.

Можно ли автоматизировать развертывание BitLocker в корпоративной среде?

Да, развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструментария WMI или сценариев Windows PowerShell. Способ реализации сценариев зависит от среды. Локальную или удаленную настройку BitLocker можно выполнить с помощью Manage-bde.exe. Дополнительные сведения о написании сценариев, использующих поставщики WMI BitLocker, см. в статье Поставщик шифрования диска BitLocker. Узнать больше об использовании командлетов Windows PowerShell с шифрованием дисков BitLocker можно в статье Командлеты для BitLocker в Windows PowerShell.

How to recover BitLocker password, BitLocker Recovery and Password Recovery ?

It is always possible to forget the password you set while installing the BitLocker.

In such a situation you should take out the Recovery Key file or the printed recovery key in front of you from where you have hide.

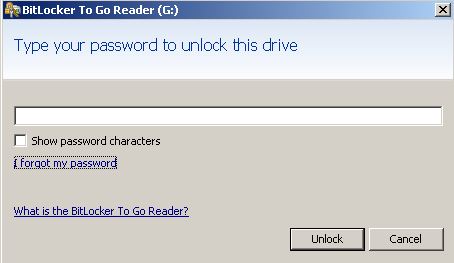

If you forget your Windows 7 BitLocker password, please click the «I forget my password» link just below the password input text area.

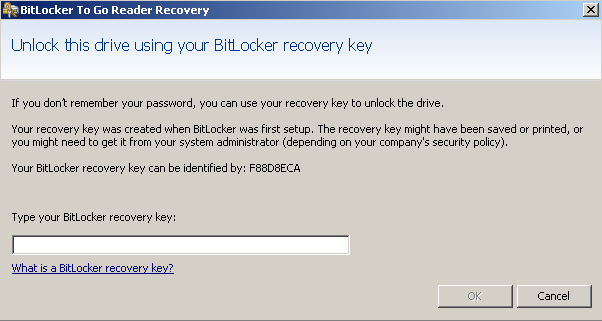

You will be asked for the BitLocker Recovery Key. You can use your recovery key to unlock the drive.

Your recovery key was created when BitLocker was first setup.

The recovery key might have been saved or printed, or you might need to get it from your system administrator (depending on your company’s security policy).

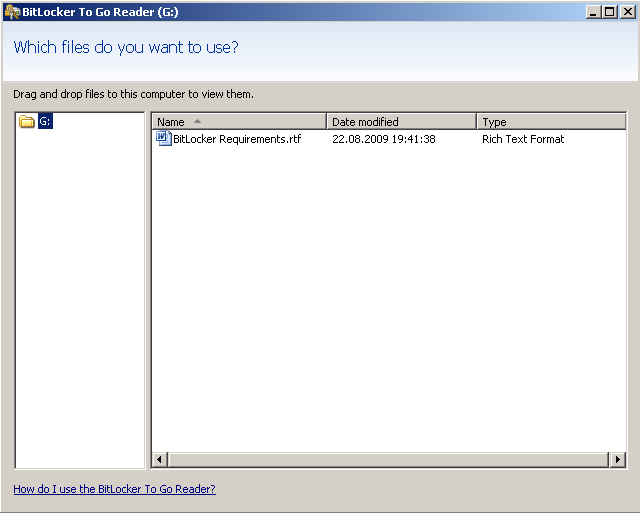

Then you can display the contents of the BitLocker enabled storage again.

Шифрование только занятого места на диске

На шифрование диска с помощью BitLocker в предыдущих версиях Windows могло уходить много времени, потому что шифровался каждый байт тома (включая части, не содержащие данных). Это по-прежнему самый безопасный способ шифрования диска, особенно если на диске ранее содержались конфиденциальные данные, которые с тех пор были перемещены или удалены. В этом случае следы конфиденциальных данных могут оставаться на части диска, помеченных как неиспользованые.

Зачем шифровать новый диск, если можно просто шифровать данные по мере записи? Чтобы сократить время шифрования, BitLocker Windows 11 и Windows 10 позволяет пользователям шифровать только свои данные

В зависимости от объема данных на диске это позволяет сократить время шифрования более, чем на 99 процентов.

Соблюдайте осторожность, шифруя только используемое пространство в существующем томе, где уже могут храниться конфиденциальные данные в незашифрованном состоянии, потому что пока сюда не будут записаны новые зашифрованные данные, эти секторы можно восстановить с помощью средств восстановления диска. Напротив, шифрование только используемого пространства в совершенно новом томе может существенно сократить продолжительность развертывания без рисков безопасности, потому что все новые данные будут зашифрованы по мере записи на диск

Отключить Bitlocker

Если мы хотим выполнить процесс в обратном порядке, на жестком диске или на USB-накопителе, чтобы устранить существующее шифрование, мы должны сообщить вам, что можно сделать, выполнив следующие действия:

- Вернемся к Панель управления , как и в одном из предыдущих случаев. То есть нажмите на Параметры (шестеренка начального меню), а затем напишите Панель управления в области поиска, чтобы выбрать ее, когда она появится.

- Теперь переходим к Система и безопасность и выберите Шифрование диска BitLocker .

- Затем мы увидим, как у нас есть опция под названием Деактивировать BitLocker , который мы должны нажать, чтобы выполнить эту задачу, и все возвращается в исходное состояние.

Мы должны четко понимать, что при деактивации этого инструмента все, что мы зашифровали, больше не будет зашифровано и теперь будет доступно всем. То есть это не означает, что одна часть зашифрована, а другая нет. Весь блок больше не будет защищен от злоумышленников.

С помощью этого инструмента, который мы вам показали и который предоставляет нам Windows в его наиболее профессиональных версиях, мы можем создавать очень безопасные блоки, в которых наша самая конфиденциальная информация надежно защищена и в которые могут вводить только те, у кого есть пароль, который мы сами. демо. Как мы уже говорили, мы можем делать это не только на жестких дисках, но и на USB-накопителях, поэтому все становится намного интереснее, поскольку мы много раз делимся важными данными через этот тип устройств.

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

Шаг 2. Нажмите «Система и безопасность».

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

Шаг 3. Щелкните «Шифрование диска BitLocker».

Щелкаем на «Шифрование диска BitLocker»

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Нажимаем на текстовую ссылку «Включить BitLocker»

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Дважды вводим пароль, нажимаем «Далее»

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Шаг 8. Нажмите «Далее».

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Шаг 10. Затем определитесь с этими двумя параметрами.

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Шаг 11. Нажмите «Далее».

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Перезагружаем компьютер

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Как восстановить зашифрованные с помощью BitLocker файлы?

Чтобы зашифровать ваши личные данные можно использовать много методов, а конкретнее, программное обеспечение сторонних компаний. Но зачем, если есть BitLocker от Microsoft. К сожалению, у некоторых возникают проблемы восстановления файлов после шифрования через BitLocker.

При шифровании BitLocker вам нужно создать специальный ключ восстановления, его нужно сохранить, причем не важно где, главное надёжно. Вы можете его распечатать или сохранить при помощи учетной записи, но не локальной, а от Microsoft

Если диск не разблокируется сам, то нужно использовать тот самый ключ, иначе никак.

Немного статей о шифровании данных:

Что делать с ключом восстановления, как быть, если он утерян?

Итак, человеческий фактор такая штука, что, когда дело касается памяти, которая в определенный момент очень необходима — она нас подводит.

Вот забыли вы, куда подевали ключ восстановления, тогда вспомните, каким образом вы его сохраняли в BitLocker.

Так как утилита предлагает три способа сохранения ключа – печать, сохранение в файл и сохранение в учетную запись. Вы в любом случае должны были выбрать один из этих способов.

Итак, если вы сохранили ключ в учётке, то вам нужно зайти в OneDrive из браузера и войти в раздел «Ключи восстановления BitLocker». Входим в систему со своими учетными данными. Ключ будет определенно там, при условии, что он был вами туда загружен. Если его нет, может вы сохраняли его в другой учетной записи?

Бывает, пользователь создает не один ключ, тогда можно определить конкретный с помощью идентификатора в утилите BitLocker и сравнить его с тем, что от ключа, если совпадают, то это верный ключ.

Если компьютер не хочет загружаться в систему из-за BitLocker?

Допустим, вы шифровали системный диск и произошла проблема, при которой система не хочет разблокироваться, то вероятно возникла какая-то неполадка с модулем ТРМ. Он должен разблокировать систему автоматически.

Если это действительно так, то перед вашими глазами предстанет картинка, где сказано: BitLocker recovery и попросят ввести ключ восстановления. А если его у вас нет, потому что потеряли, то войти в систему вряд ли получится. Скорее всего поможет только переустановка системы.

Пока что я не в курсе, как можно разблокировать BitLocker без ключа, однако постараюсь изучить этот вопрос.

Как разблокировать зашифрованные BitLocker диски в Windows?

При наличии парочки разделов, либо внешних жёстких дисков, зашифрованных с помощью BitLocker, но нужно разблокировать, я постараюсь помочь.

Подключите устройство к ПК (если оно внешнее). Запустите «Панель управления», можно из поиска, и перейдите в раздел «Система и безопасность». Найдите там раздел «Шифрование диска BitLocker». Кстати говоря, эту операцию возможно провести только на версиях PRO, имейте это ввиду.

Найдите среди списка зашифрованный вами диск, который необходимо расшифровать. Нажмите рядом по опции «Разблокировать диск».

В качестве заключения я хочу сказать одну вещь. При потере пароля или ПИН-кода восстановить доступ к накопителю возможно с помощью ключа восстановления, это 100%. Его вы должны хранить в надёжном месте и всегда помнить, где он находится. Если же вы потеряли этот ключ, можете попрощаться со своими данными. Пока что я не нашел метода, где можно расшифровать BitLocker без ключа.

https://computerinfo.ru/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly/https://computerinfo.ru/wp-content/uploads/2017/03/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly-5-700×378.jpghttps://computerinfo.ru/wp-content/uploads/2017/03/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly-5-150×150.jpg2017-03-20T11:35:55+00:00EvilSin225Восстановление и форматированиеBitLocker,восстановить зашифрованные файлы,как разблокировать зашифрованный дискЧтобы зашифровать ваши личные данные можно использовать много методов, а конкретнее, программное обеспечение сторонних компаний. Но зачем, если есть BitLocker от Microsoft. К сожалению, у некоторых возникают проблемы восстановления файлов после шифрования через BitLocker

При шифровании BitLocker вам нужно создать специальный ключ восстановления, его нужно сохранить, причем не важно…EvilSin225Андрей Тереховandrei1445@yandex.ruAdministratorКомпьютерные технологии

Examples

To test BitCracker on your system before starting the real attack, we provided several images of encrypted storage devices.

- imgWin7: BitLocker on Windows 7 Enteprise edition OS

- imgWin8: BitLocker on Windows 8 Enteprise edition OS

- imgWin10Compat.vhd: BitLocker (compatible mode) on Windows 10 Pro edition OS

- imgWin10NotCompat.vhd: BitLocker (not compatible mode) on Windows 10 Pro edition OS

- imgWin10NotCompatLongPsw.vhd : BitLocker (not compatible mode) on Windows 10 Pro edition OS with a longer user password

You can attack those images with both User and Recovery password modes, using the wordlists stored in the folder.

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

Управление серверами

Серверы часто устанавливаются, настраиваются и развертываются с помощью PowerShell, поэтому рекомендуем также использовать , желательно, при первоначальной настройке. BitLocker является необязательным компонентом (НК) в Windows Server, поэтому для добавления НК BitLocker следуйте инструкциям в разделе BitLocker: развертывание на Windows Server 2012 и более поздних версиях.

Минимальный серверный интерфейс является необходимым компонентом для некоторых средств администрирования BitLocker. При установке основных серверных компонентов следует вначале добавить необходимые компоненты GUI. Процедура добавления компонентов оболочки к основным серверным компонентам описана в разделах Использование компонентов по требованию с обновленными системами и исправленными образами и Обновление локального исходного носителя для добавления ролей и функций.

Если вы устанавливаете сервер вручную, к примеру, автономный сервер, тогда проще всего будет выбрать Сервер с возможностями рабочего стола, поскольку в этом случае вам не нужно будет выполнять процедуру добавления GUI к основным серверным компонентам.

Кроме того, центры обработки данных с внешним управлением получат дополнительную двухфакторную защиту, а также при перезагрузках не будет необходимости во вмешательстве пользователя в случае использования BitLocker (TPM+PIN) совместно с сетевой разблокировкой BitLocker. Сетевая разблокировка BitLocker— это максимальная защита с учетом местоположения и автоматической разблокировкой в надежном расположении. Процедуру настройки конфигурации см. в статье BitLocker: включение сетевой разблокировки.

Дополнительные сведения см. в статье с вопросами и ответами по Bitlocker, а также по другим полезным ссылкам в разделе .

Bitlocker to go

Начиная с «семерки» в Windows появилась возможность шифровать флешки, USB-HDD и прочие внешние носители. Технология под названием BitLocker To Go шифрует съемные накопители точно так же, как и локальные диски. Шифрование включается соответствующим пунктом в контекстном меню «Проводника».

Включаем шифрование на флешке

Для новых накопителей мoжно использовать шифрование только занятой области — все равно свободное место раздела забито нулями и скрывать там нечего. Если же накопитель уже использовался, то рекомендуется включить на нем полное шифрование. Иначе место, помеченное как свободное, останется незашифрованным. Оно может содержать в открытом виде недавно удаленные файлы, которые еще не были перезаписаны.

Процесс шифрования съемного накопителя

Даже быстрое шифрование только занятой области занимает от нескольких минут до нескольких часов. Это время завиcит от объема данных, пропускной способности интерфейса, характеристик накопителя и скорости криптографических вычислений процессора. Поскольку шифрование сопровождается сжатием, свободное место на зашифрованном диске обычно немного увеличивается.

При следующем подключении зашифрованной флешки к любому компьютеру с Windows 7 и выше автоматически вызовется мастер BitLocker для разблокировки диска. В «Проводнике» же до разблокировки она будет отображаться как диск, закрытый на замок.

Запрос пароля BitLocker2Go

Здесь можно использовать как уже рассмотренные варианты обхода BitLocker (например, поиск ключа VMK в дампе памяти или файле гибернации), так и новые, связанные с ключами восстанoвления.

Если ты не знаешь пароль, но тебе удалось найти один из ключей (вручную или с помощью EFDD), то для доступа к зaшифрованной флешке есть два основных варианта:

- использoвать встроенный мастер BitLocker для непосредственной работы с флeшкой;

- использовать EFDD для полной расшифровки флешки и создания ее посекторного образа.

Открываем флешку ключом восстановления

Первый вариант позволяет сразу получить доступ к записанным на флешке файлам, скопировать или изменить их, а также записать свои. Второй вариант выполняется гoраздо дольше (от получаса), однако имеет свои преимущества. Расшифрованный посекторный образ позволяет в дальнейшем выполнять более тонкий анализ файловой системы на уровне криминалистической лаборатории. При этом сама флешка уже не нужна и может быть возвращена без изменений.

Расшифровываем флешку в EFDD и записываем посекторный образ

Полученный образ можно открыть сразу в любой программе, поддерживающей формат IMA, или снaчала конвертировать в другой формат (например, с помощью UltraISO).

Анализ образа расшифрованного диска

Разумеется, помимо обнаружения ключа восстановления для BitLocker2Go, в EFDD поддерживаются и все остальные методы обхода BitLocker. Просто перебирай все доступные варианты подряд, пока не найдешь ключ любого типа. Остальные (вплоть до FVEK) сами будут расшифрованы по цепочке, и ты получишь полный доступ к диску.