Настройка групповых политик windows 10 home и других в версиях 7 способов!

Содержание:

- Открываем «Локальную политику безопасности» в Windows 10

- Попробуйте эти исправления

- Работа с правилами хэширования

- Настройка параметров для принтера для пользователей

- gpedit.msc не найден на устройствах Windows

- Планирование создания правил политики

- Дополнительная информация

- Отключение обновлений в Windows 10 1803-1809

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

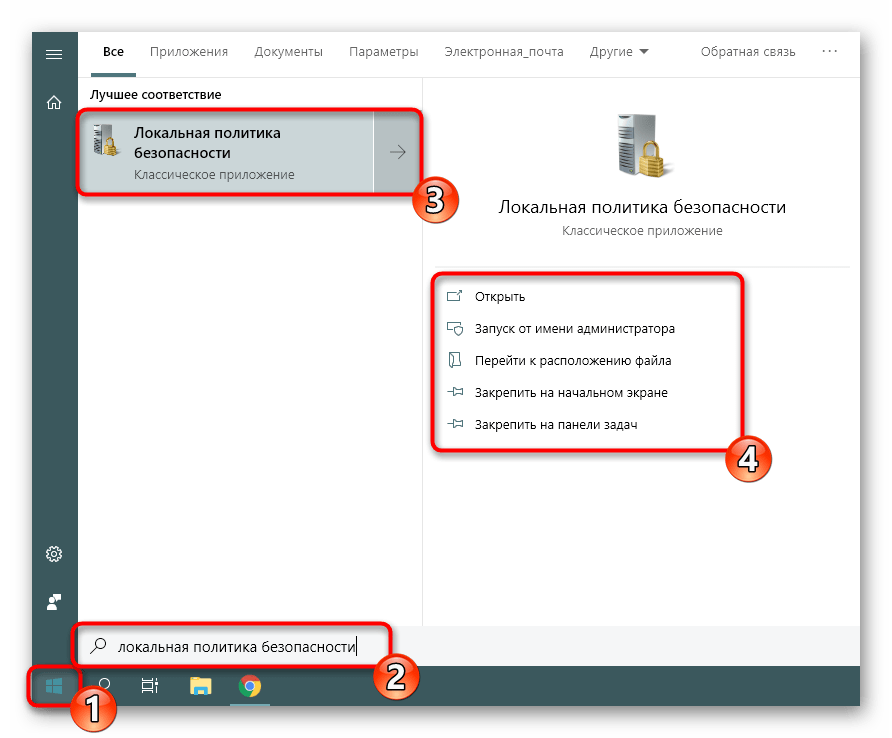

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла»

Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем

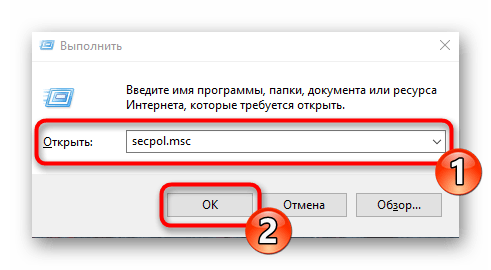

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

- Откройте «Выполнить», зажав комбинацию клавиш Win + R. В поле пропишите secpol.msc, после чего нажмите на клавишу Enter или щелкните на «ОК».

Буквально через секунду откроется окно управления политикой.

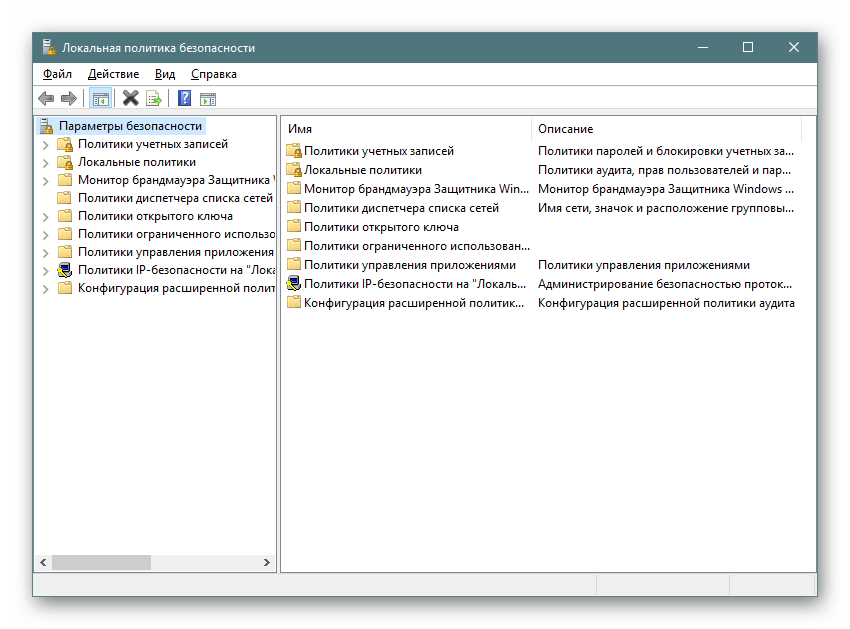

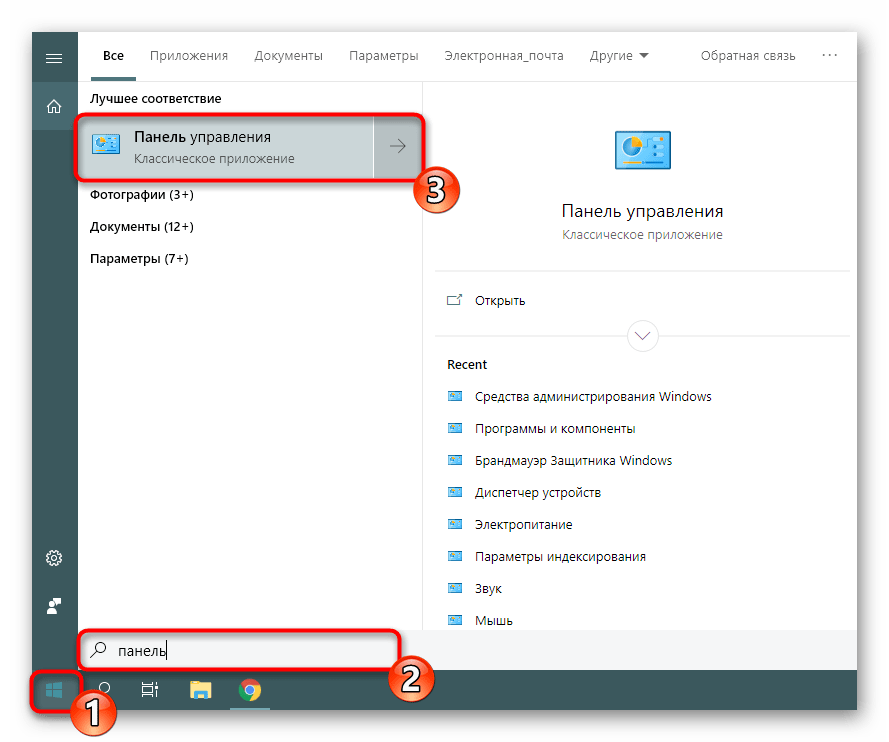

Способ 3: «Панель управления»

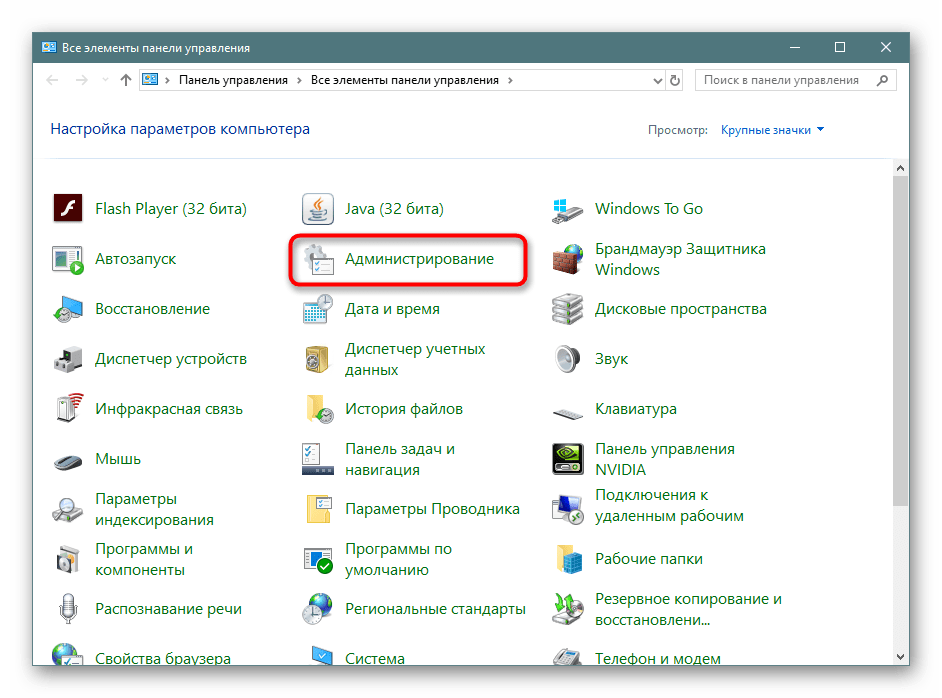

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

- Откройте меню «Пуск», найдите через поиск «Панель управления» и запустите ее.

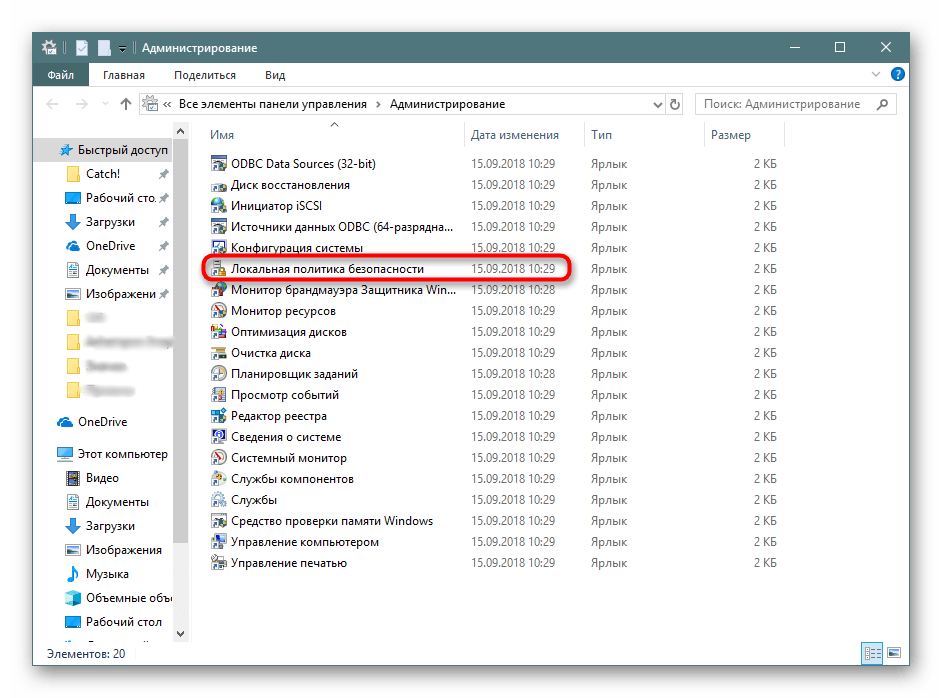

Перейдите к разделу «Администрирование».

В списке отыщите пункт «Локальная политика безопасности» и дважды щелкните по нему ЛКМ.

Дожидайтесь запуска нового окна для начала работы с оснасткой.

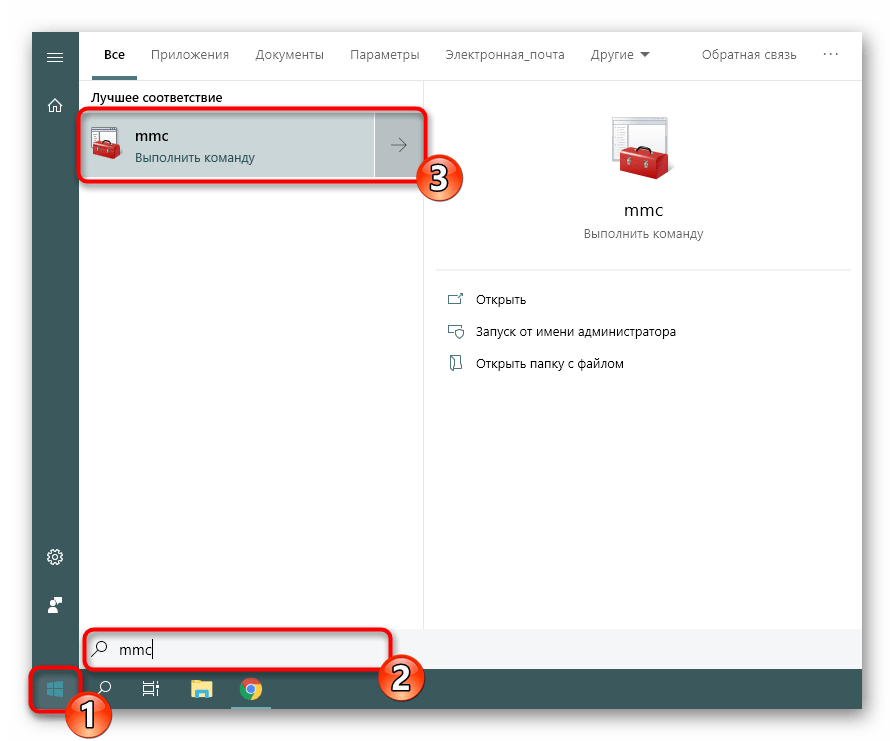

Способ 4: Консоль управления Microsoft

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

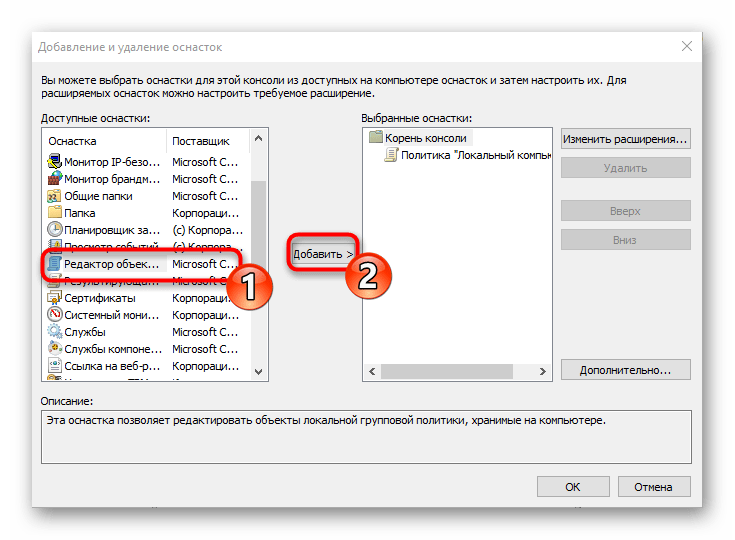

- В меню «Пуск» найдите mmc и перейдите к этой программе.

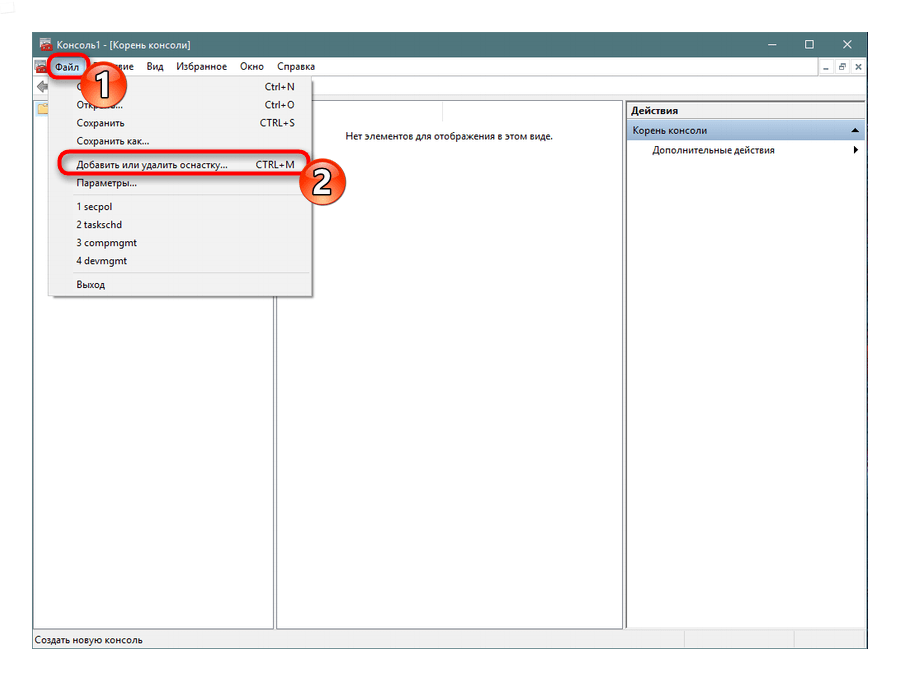

Через всплывающее окно «Файл» приступайте к добавлению новой оснастки, нажав на соответствующую кнопку.

В разделе «Доступные оснастки» отыщите «Редактор объектов», выделите его и щелкните на «Добавить».

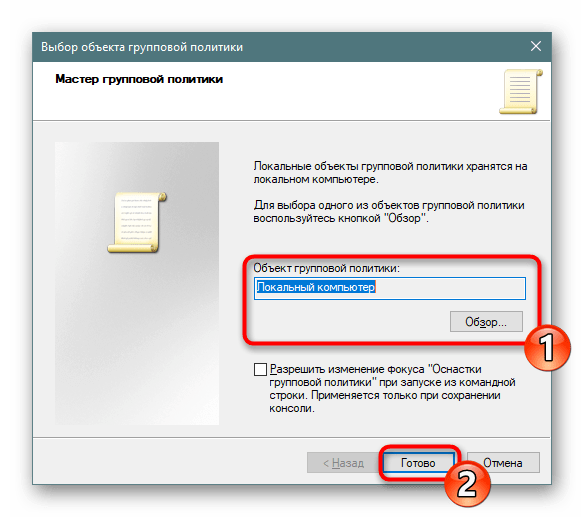

Поместите параметр в объект «Локальный компьютер» и щелкните на «Готово».

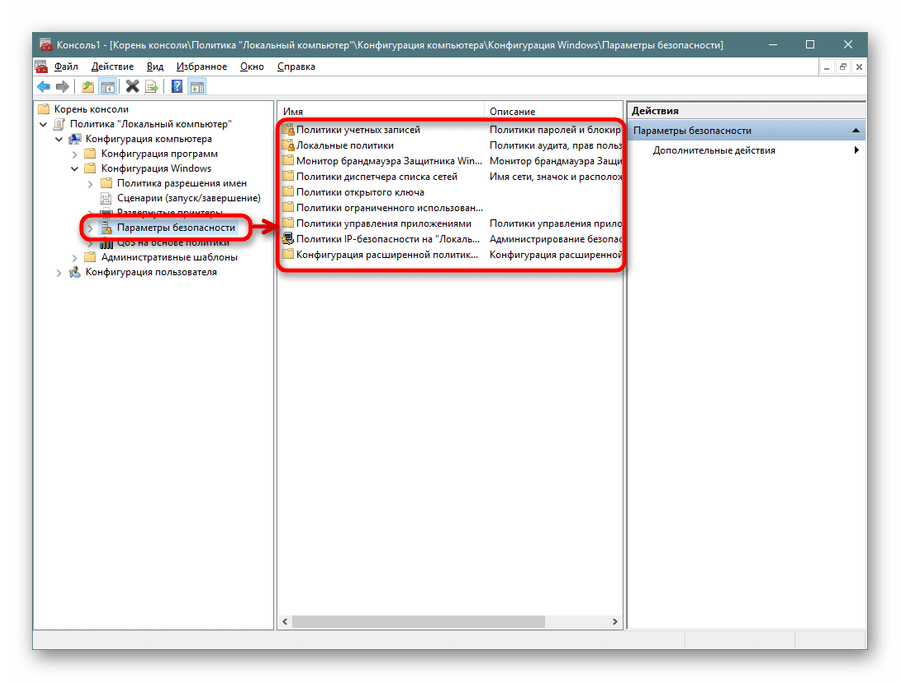

Осталось только перейти к политике безопасности, чтобы убедиться в ее нормальном функционировании. Для этого откройте корень «Конфигурация компьютера» — «Конфигурация Windows» и выделите «Параметры безопасности». Справа отобразятся все присутствующие настройки. Перед закрытием меню не забудьте сохранить изменения, чтобы добавленная конфигурация осталась в корне.

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Подробнее: Настраиваем локальную политику безопасности в Windows

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им.

Мы рады, что смогли помочь Вам в решении проблемы.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Попробуйте эти исправления

Все исправления ниже работают в Windows 10 , 8 и 7 . Если вы можете снова войти в свою Windows с другой учетной записью, вы можете работать сверху вниз по списку, пока проблема не исчезнет.

Но если вы не можете войти в систему, перейдите к .

Исправление 1: удалите файл NTUSER.DAT

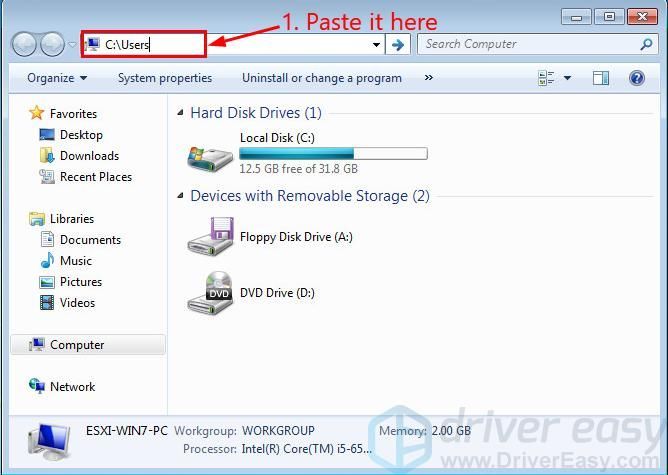

1) На клавиатуре нажмите клавиша с логотипом Windows и ЯВЛЯЕТСЯ в то же время, затем скопируйте и вставьте C: Пользователи в адресной строке и нажмите Войти .

2) Дважды щелкните затронутый аккаунт и удалите NTUSER.DAT файл.

3) Перезагрузите компьютер и посмотрите, сможете ли вы войти в систему как обычно.

Исправление 2: удалите локальный профиль

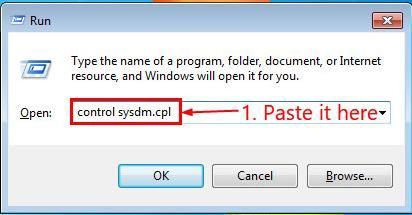

1) На клавиатуре нажмите клавиша с логотипом Windows и р в то же время, затем скопируйте и вставьте управление sysdm.cpl в коробку и нажмите Войти .

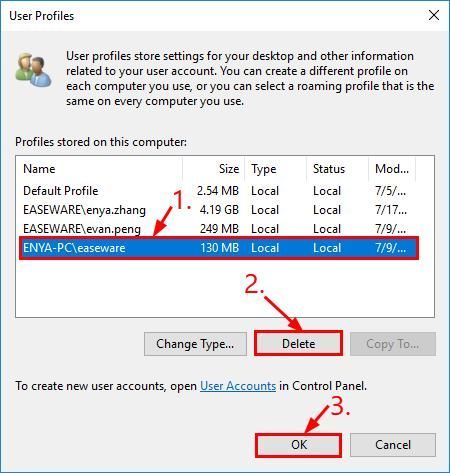

2) Щелкните значок Продвинутый вкладка> Настройки… .

3) Нажмите на затронутый профиль пользователя , затем щелкните удалять > Хорошо .

4) Перезагрузите компьютер и, надеюсь, на этот раз вы снова войдете в систему без каких-либо проблем.

Исправление 3: перезапустите службу групповой политики и сбросьте Winsock.

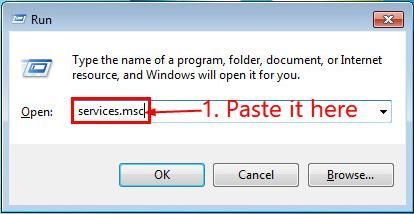

1) На клавиатуре нажмите клавиша с логотипом Windows и р в то же время, затем скопируйте и вставьте services.msc в коробку и нажмите Войти .

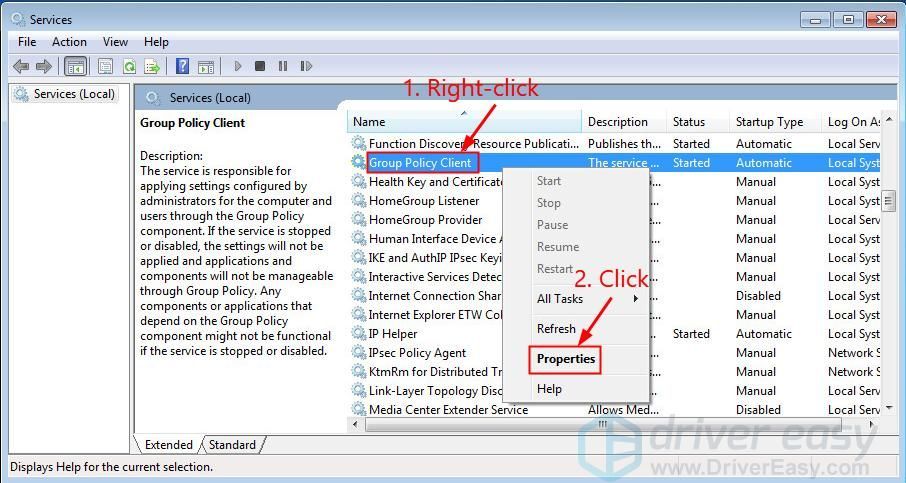

2) Найдите и щелкните правой кнопкой мыши Клиент групповой политики t, затем щелкните Свойства .

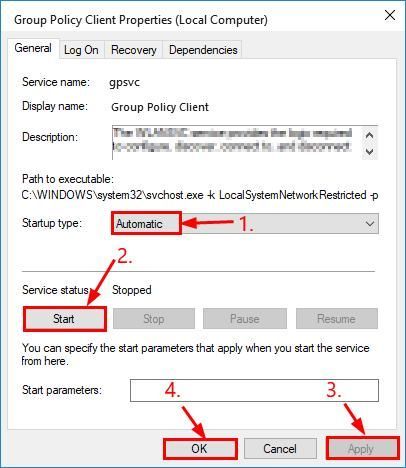

3) В Тип запуска , выберите Автоматический , затем щелкните Начало > Применять > Войти .

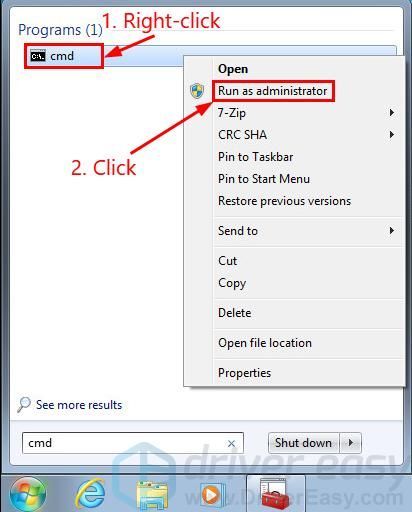

4) Нажмите клавиша с логотипом Windows и введите cmd . Затем щелкните правой кнопкой мыши на Командная строка и выберите Запустить от имени администратора .

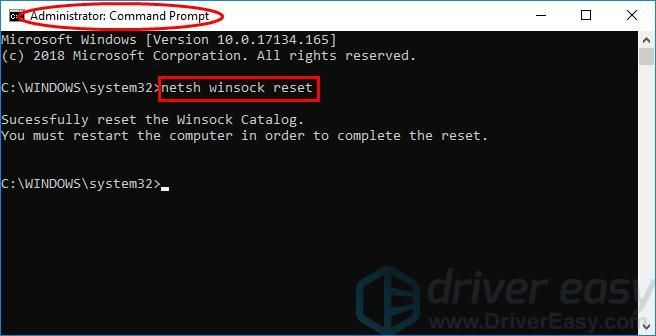

5) Тип сброс WinSock Netsh и нажмите Войти .

6) Перезагрузите компьютер и посмотрите, сможете ли вы на этот раз снова войти в систему.

Исправление 4: Изменить реестр

ПРЕДУПРЕЖДЕНИЕ : Неправильное редактирование реестра может привести к сбою системы или даже к выходу компьютера из строя

Поэтому, пожалуйста, действуйте осторожно или обратитесь за профессиональной помощью в этом процессе

Иногда ошибка возникает из-за отсутствияключи реестра после обновления системы (например, с Windows 7 до Windows 10). В таком случае нам, возможно, придется отредактировать реестр:

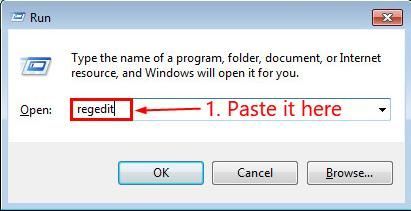

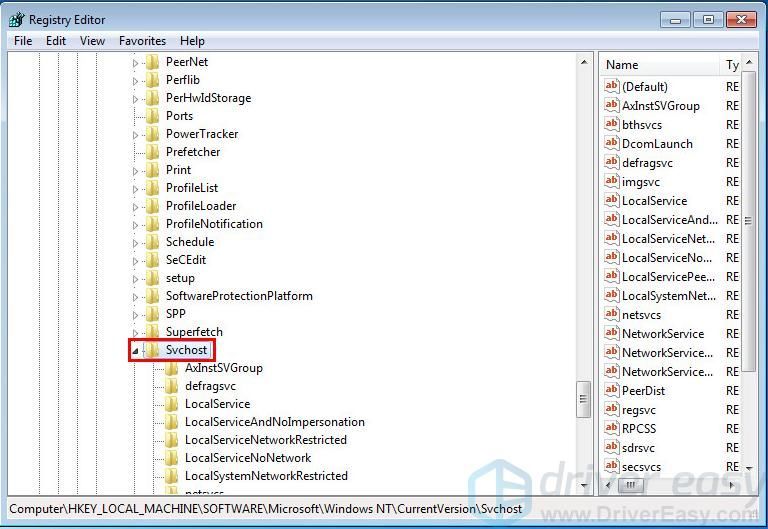

1) На клавиатуре нажмите клавиша с логотипом Windows и р в то же время, затем скопируйте и вставьте regedit в коробку и нажмите Войти .

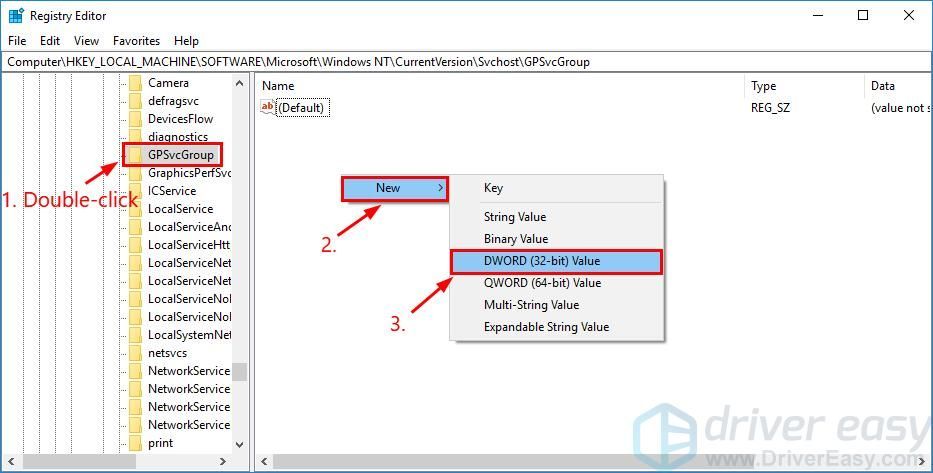

2) Найдите и дважды щелкните HKEY_LOCAL_MACHINE > ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ > Microsoft > Windows NT > Текущая версия > Svchost .

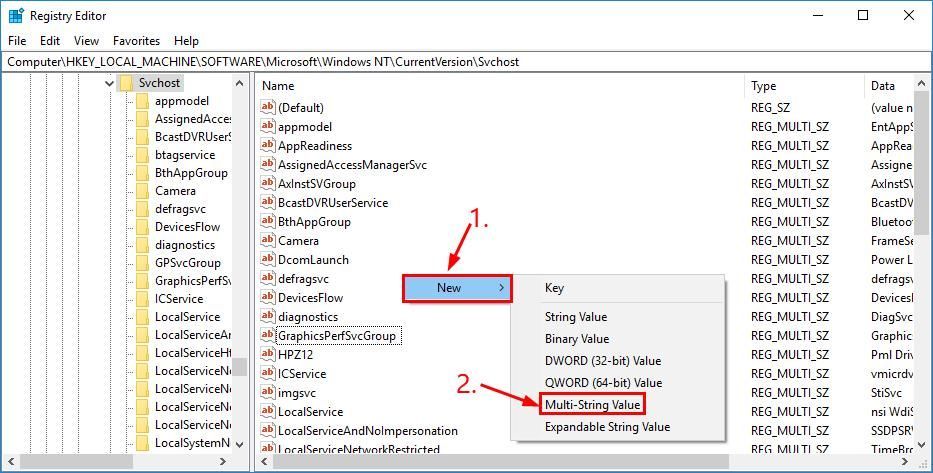

3) На правой панели проверьте, есть ли Многострочное значение называется GPSvcGroup :

- Если да, переходите к 5).

- Если нет, щелкните правой кнопкой мыши на пустое пространство и нажмите Новый > Многострочное значение и переименуйте его в GPSvcGroup . Переходите к шагу 4).

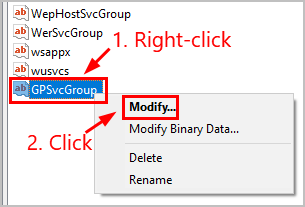

4) Щелкните правой кнопкой мыши на GPSvcGroup и нажмите Изменить… . Затем скопируйте и вставьте GPSvc в Данные значения и нажмите Хорошо .

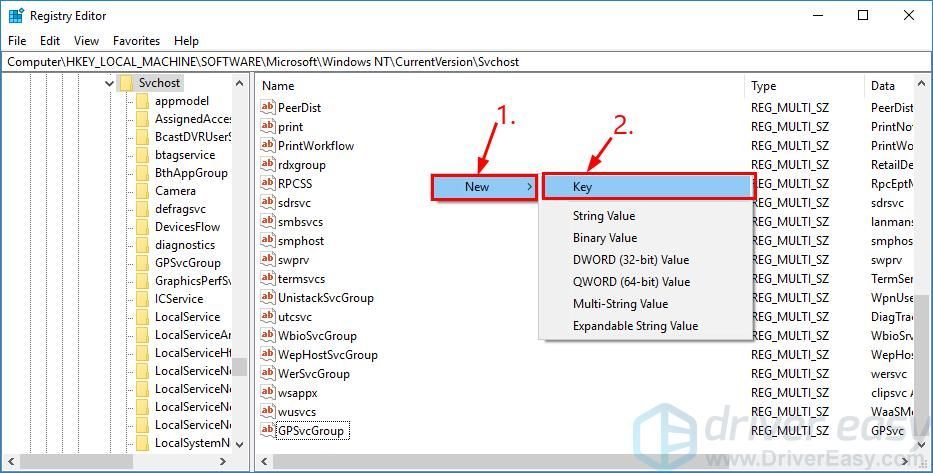

5) Щелкните правой кнопкой мыши на пустое пространство и нажмите Новый > Ключ и назови это GPSvcGroup .

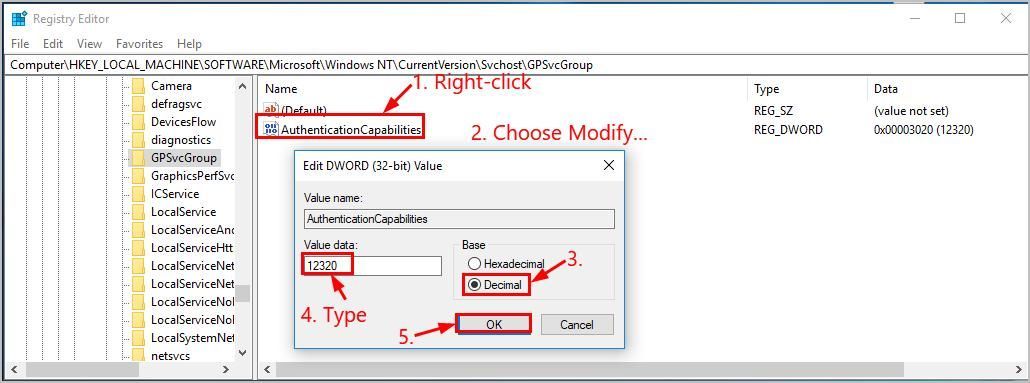

6) Дважды щелкните вновь созданный GPSvcGroup папку, щелкните правой кнопкой мыши на пустое пространство на правой панели и создайте новый DWORD значение называется Возможности аутентификации .

7) Щелкните правой кнопкой мыши на Возможности аутентификации , выберите Изменить… , Выбрать Десятичный , тип 12320 и нажмите Хорошо .

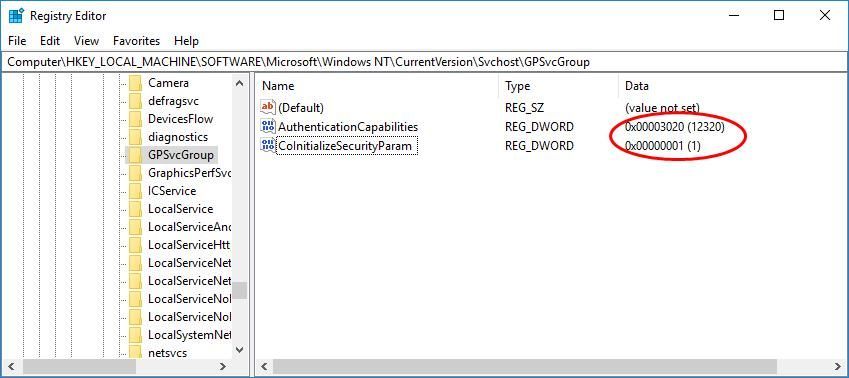

8) Создайте еще один DWORD значение называется CoInitializeSecurityParam и присвоить ему значение 1 .

9) Перезагрузите компьютер и, надеюсь, вы сможете снова войти в систему под своей исходной учетной записью.

Исправление 5. Выполните восстановление системы.

Восстановление системы — это возврат вашего компьютера к предыдущему состоянию, когда он работал правильно. Если вы не можете войти в свою Windows с другими учетными записями пользователей, возможно, вам придется выполнить восстановление системы в безопасном режиме, чтобы вернуть компьютер в нормальное состояние.

Возможно, вы захотите обратиться к нашему База знаний для получения дополнительной информации о запуск восстановления системы в безопасном режиме в Windows 10/8/7 .

Или вы можете оставить комментарий в разделе комментариев, чтобы мы могли лучше помочь.

Работа с правилами хэширования

Хэш — это последовательность байтов фиксированной длины, уникальным образом определяющая программу или файл. Хэш вычисляется по хэш-алгоритму. Когда для программы создается правило хэширования, политики ограниченного использования программ вычисляют хэш программы. Когда пользователь пытается открыть программу, ее хэш сравнивается с существующими правилами хэширования для политик ограниченного использования программ. Хэш программы остается неизменным независимо от ее расположения на компьютере. Однако если программа каким-либо образом меняется, то ее хэш также меняется и перестает совпадать с хэшем в правиле хэширования для политик ограниченного использования программ.

Например, можно создать правило хэширования и задать уровень безопасности Запрещено, чтобы запретить пользователям запускать определенный файл. Этот файл можно переименовать или переместить в другую папку, однако он будет иметь тот же хэш. Однако при изменении содержимого файла его хэш-значение также изменится, и файл сможет обойти ограничения.

Создание правила хэширования

-

Откройте окно «Политики ограниченного использования программ».

-

В дереве консоли или области сведений щелкните правой кнопкой мыши Дополнительные правила, а затем выберите создать правило хэширования.

-

Нажмите кнопку Обзор , чтобы найти файл.

Примечание

в Windows XP можно вставить предварительно вычисленный хэш в хэш файла. в Windows Server 2008 R2, Windows 7 и более поздних версиях этот параметр недоступен.

-

В списке уровень безопасностивыберите значение запрещено или не ограничено.

-

В поле Описание введите описание данного правила и нажмите кнопку ОК.

Примечание

- Может понадобиться создать новый параметр политики ограниченного использования программ для объекта групповой политики, если это еще не сделано.

- Правило хэширования можно создать для вируса или вредоносной программы типа «троянский конь», чтобы предотвратить их запуск.

- Если вы хотите, чтобы другие пользователи использовали правило хэширования, чтобы вирус не смог запуститься, вычислите хэш вируса с помощью политик ограниченного использования программ, а затем отдавайте по электронной почте значение хэша другим людям. Никогда не отменяйте электронную почту самого вируса.

- Если вирус был отправлен по электронной почте, можно также создать правило для пути, чтобы предотвратить выполнение вложений электронной почты.

- После переименования или перемещения в другую папку файл будет иметь тот же хэш. Любые изменения в самом файле приводят к другому хэшу.

- Правила хэширования действуют только на те типы файлов, которые включены в список Назначенные типы файлов в области сведений для политик ограниченного использования программ. Все правила используют общий список назначенных типов файлов.

- Чтобы политики ограниченного использования программ вступили в силу, пользователи должны обновить параметры политики, выполнив выход из системы и войдя в систему на своих компьютерах.

- Если к параметрам политики применяется более одного правила политики ограниченного использования программ, для обработки конфликтов существует приоритет правил.

Настройка параметров для принтера для пользователей

-

Выберите Начните, укажи программы, укажи на административные средства, а затем выберите пользователей и компьютеров Active Directory.

-

Выберите контейнер Active Directory для домена, который вы хотите управлять (организационного подразделения или домена). Щелкните правой кнопкой мыши этот контейнер, а затем выберите Свойства.

-

Выберите New для создания новой групповой политики.

-

В редакторе групповой политики разложите следующие папки:

- Пользовательская конфигурация

- Административные шаблоны

- Панель управления

- Printers

Следующие параметры можно настроить в соответствии с конфигурацией пользователя:

-

Отключение удаления принтеров: предотвращает удаление локальных и сетевых принтеров пользователями. Если пользователь пытается удалить принтер, например с помощью команды Удалить в инструменте Принтеры в панели управления, Windows отображает сообщение, объясняя, что действие предотвращено политикой. Однако эта политика не мешает пользователям запускать программы для удаления принтера.

-

Отключение добавления принтеров: не позволяет пользователям использовать знакомые методы для добавления локальных и сетевых принтеров. Эта политика удаляет мастер добавления принтера из меню «Пуск» и из папки Принтеры в панели управления. Кроме того, пользователи не могут добавлять принтеры, перетаскив значок принтера в папку Принтеры. Если они пытаются использовать этот метод, появляется сообщение, объясняя, что действие отключено политикой.

Эта политика не мешает пользователям использовать мастер add/Remove Hardware для добавления принтера. Это также не мешает пользователям запускать программы для добавления принтеров. Эта политика не удаляет принтеры, которые уже добавлены пользователями. Однако, если пользователи не добавили принтер при применении этой политики, они не могут распечатать.

Примечание

Вы можете использовать разрешения принтера, чтобы ограничить использование принтеров без установки политики. В папке Принтеры щелкните правой кнопкой мыши принтер, щелкните Свойства и нажмите вкладку Безопасность.

-

Отображение страницы вниз по уровню в мастере Добавить принтер: позволяет пользователям просматривать сеть для общих принтеров в мастере Добавить принтер. Если включить эту политику, когда пользователи щелкнуть Добавить сетевой принтер, но не ввести имя конкретного принтера, мастер добавить принтер отображает список всех общих принтеров в сети и подсказок пользователям выбрать принтер. Если отключить эту политику, пользователи не смогут просматривать сеть. Вместо этого они должны ввести имя принтера.

Эта политика влияет только на мастера добавить принтер. Это не мешает пользователям использовать другие средства для просмотра общих принтеров или подключения к сетевым принтерам.

-

Путь Active Directory по умолчанию при поиске принтеров: указывает расположение Active Directory, в котором начинаются поиски принтеров.

Мастер add Printer предоставляет пользователям возможность поиска Active Directory для общего принтера. Если вы включаете эту политику, эти поиски начинаются в том расположении, которое указано в поле путь Active Directory по умолчанию. В противном случае поиск начинается в корне Active Directory.

Эта политика служит отправной точкой для поиска принтеров Active Directory. Это не ограничивает поиск пользователей через Active Directory.

-

Включить просмотр для интернет-принтеров: Добавляет путь к веб-странице Интернета или интрасети мастеру добавить принтер.

Эту политику можно использовать для того, чтобы направлять пользователей на веб-страницу, с которой они могут устанавливать принтеры.

Если включить эту политику и ввести адрес Интернета или интрасети в текстовом окне, Windows добавляет кнопку Просмотр страницы Найдите принтер в мастере добавить принтер. Кнопка Просмотр отображается рядом с Подключение принтером в Интернете или параметром Интрасети вашей компании. Когда пользователи нажимают кнопку Просмотр, Windows открывает браузер в Интернете и переходит на указанный адрес, чтобы отобразить доступные принтеры.

Эта политика упрощает поиск принтеров, которые необходимо добавить.

gpedit.msc не найден на устройствах Windows

Групповая политика — это функция, которую вы можете найти в системе Windows; Редактор групповой политики на самом деле представляет собой консоль управления Microsoft, встроенную в Windows, чтобы помочь пользователям контролировать рабочую среду компьютеров и учетных записей пользователей. Многие пользователи сказали, что система сообщила им gpedit.msc не найден пока они пытались открыть редактор групповой политики на компьютере.

Windows не может найти ‘gpedit.msc’. Убедитесь, что вы правильно ввели имя, и повторите попытку.

У вас нет выбора, кроме как нажать на Хорошо кнопка во всплывающем окне, верно? И вы должны знать эффективные способы устранения неполадок, связанных с отсутствием файла gpedit.msc. (Позволь MiniTool поможет вам, если у вас есть проблемы с системой / диском / данными / видео / резервным копированием.)

Не удается найти gpedit.msc.

Пользователи заботятся о том, как исправить gpedit.msc не найденную Windows 10; об этом будет сказано в следующем содержании. Пожалуйста, следуйте приведенным ниже методам, чтобы исправить ошибку gpedit.

Способ 1. Обновление до Windows 10 Pro или Enterprise

Фактически, выпуск Windows 10 Home не поставляется с редактором групповой политики; неудивительно, что многие пользователи считают, что gpedit отсутствует в домашней версии. Самый простой и популярный способ исправить отсутствующий gpedit.msc — это обновить вашу систему с версии Home до Windows 10 Pro или Enterprise.

- Приобрести лицензию на Windows 10 Pro / Enterprise; убедитесь, что версия поддерживает gpedit.msc.

- Выполните полную установку на свой компьютер; пожалуйста, внимательно следуйте инструкциям. Вам будет предложено ввести лицензионный ключ Pro / Enterprise для активации Windows 10 во время процесса.

Метод 2: копирование файлов и папок

Некоторые пользователи сказали, что они устранили проблему gpedit.msc not found, просто скопировав и вставив файлы и папки в определенное место.

- Откройте проводник в Windows 10.

- Перейдите по этому пути: C: Windows SysWOW64 .

- найти Групповая политика , GroupPolicyUsers , и msc соответственно.

- Скопируйте эти файлы и папки, нажав Ctrl + C (или другими способами).

- Идти к C: Windows System32 и вставьте элементы, нажав Ctrl + V .

Метод 3: установить и включить gpedit.msc вручную

- Загрузите setup.exe для Windows 10 Домашняя .

- Загрузите или создайте файл gpedit_enabler.bat.

- Дважды щелкните файл setup.exe и следуйте инструкциям для завершения установки.

- Щелкните правой кнопкой мыши файл bat и выберите Запустить от имени администратора .

- Дождитесь завершения команд.

- Нажмите любую кнопку, чтобы выйти из окна командной строки.

- Перезагрузите компьютер и попробуйте снова открыть редактор групповой политики.

Как сделать файл gpedit_enabler.bat : создать новый текстовый файл -> скопировать и вставить в него следующий контент -> дать ему имя (например, gpedit_enabler) и сохранить его как файл bat.

@echo off

pushd ‘% ~ dp0’

dir / b% SystemRoot% servicing Packages Microsoft-Windows-GroupPolicy-ClientExtensions-Package ~ 3 * .mum> List.txt

dir / b% SystemRoot% servicing Packages Microsoft-Windows-GroupPolicy-ClientTools-Package ~ 3 * .mum >> List.txt

для / f %% i in (‘findstr / i. List.txt 2 ^> nul’) выполните disc / online / norestart / add-package: ‘% SystemRoot% servicing Packages %% i’

Пауза

После выполнения описанных выше шагов проблема должна быть решена — Windows не может найти gpedit.msc.

Планирование создания правил политики

Планируя применение политик ограниченного использования программ, всегда полезно и настоятельно рекомендуется предварительно провести их «обкатку» в тестовой среде. Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

При создании политики, имеющей уровень безопасности Не разрешено, необходимо будет определить, какой код может быть разрешен для запуска пользователем. Как отмечалось выше, эта задача может быть достаточно трудоемкой. Для облегчения процесса инвентаризации программ можно задействовать их отслеживание с помощью расширенного ведения журнала. Этот способ достаточно прост и эффективен.

На тестовом компьютере активируется политика ограничения программ, и в качестве уровня безопасности устанавливается параметр Неограниченный. Все дополнительные правила из политики удаляются. Суть в том, что, несмотря на отсутствие ограничений, при активировании политики можно включить функцию расширенного ведения журнала, в который будет заноситься информация о запущенных программах. Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

Для включения режима расширенного ведения журнала на тестовом компьютере создайте параметр реестра в ветви HKLM\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers с именем LogFileName. Его значение должно содержать путь к каталогу, где будет расположен файл журнала. Содержимое журнала выглядит следующим образом:

winlogon.exe (PID = 452) identified C:\WINDOWS\system32\userinit.exe as Unrestricted using path rule, Guid = {191cd7fa-f240-4a17-8986-94d480a6c8ca}

Эта запись «переводится» так: родительский процесс winlogon.exe, имеющий значение идентификатора (PID) 452, выполнил запуск C:\Windows\system32\userinit.exe; правило, вызвавшее «срабатывание» — правило для пути с уровнем безопасности Неограниченный (Unrestricted), имеет код GUID {191cd7fa-f240-4a17-8986-94d480a6c8ca}. Каждое правило имеет свой идентификатор GUID. После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCU\Software\Policies\Microsoft\Windows\, политика компьютера хранится в разделе HKLM\SOFTWARE\Policies\Microsoft\Windows\.

Параметры политик в реестре

В случае каких-либо ошибок можно найти правило по его коду GUID и выяснить причину ошибки. По окончании отладки всех правил, на рабочей системе ведение журнала желательно прекратить, удалив параметр LogFileName из реестра для уменьшения использования дискового пространства и снижения быстродействия системы. В случае, если политика содержит параметры только для компьютера или пользователя, для ускорения обработки политики следует отключить неиспользуемые компоненты GPO.

Также для определения тех программ, которым потребуется создать разрешающие правила, можно воспользоваться утилитой msinfo32.exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.

Дополнительная информация

Возможные проблемы, вызываемые программами для отключения слежки Windows 10 (создавайте точки восстановления, чтобы при необходимости можно было легко откатить изменения):

- Отключение обновлений при использовании параметров по умолчанию — не самая безопасная и полезная практика.

- Добавление множества доменов Майкрософт в файл hosts и правила брандмауэра (блокировка доступа к этим доменам), последующие возможные проблемы с работой некоторых программ, которым требуется доступ к ним (например, проблемы с работой Skype).

- Потенциальные проблемы с работой магазина Windows 10 и некоторых, иногда необходимых, служб.

- При отсутствии точек восстановления — сложность вручную вернуть параметры в исходное состояние, особенно для начинающего пользователя.

И в завершение мнение автора: на мой взгляд, паранойя по поводу шпионства Windows 10 излишне раздута, и куда чаще приходится сталкиваться именно с вредом от отключения слежки, особенно начинающими пользователями с помощью бесплатных программ для этих целей. Из функций, которые действительно мешают жить могу отметить лишь «рекомендуемые приложения» в меню Пуск (Как отключить рекомендуемые приложения в меню Пуск), а из опасных — автоматическое подключение к открытым сетям Wi-Fi.

Особенно удивительным мне кажется тот факт, что никто так сильно не ругает за шпионство свой Андроид-телефон, браузер (Google Chrome, Яндекс), социальную сеть или мессенджер, которые всё видят, слышат, знают, передают куда следует и не следует и активно используют именно личные, а не обезличенные данные.

Компьютерная поддержка

Рассмотрим подробно службу Безопасность Windows 10 (центр управления безопасностью). Что входит в службу безопасности Windows 10.

Рассмотрим как включить и отключить службу безопасности Windows 10 Home, Pro, Enterprise, Ltsb. Ltsc через реестр.

Управление службой:

Служба безопасности Windows 10 (центр управления безопасностью) — это интерфейс встроенных в Windows 10 программ для защиты вашего устройства. Данный набор программ присутствует во всех версиях Windows 10 (Home, Pro, Enterprise, Ltsb. Ltsc) и во всех версиях: 1909, 1903, 1809, 1803, 1709) 32 bit / 64 bit (x86/x64).

В центр управления безопасностью Windows 10 входит 7 программ позволяющих настроить защиту вашего устройства. Рассмотрим каждое из них:

- Защитник Windows 10 (защита от вирусов и угроз) — антивирусная программа осуществляет комплексную защиту компьютера от вирусов, вредоносных программ, работающая в реальном времени. Проверяет файлы на лету и сканирует всю систему ежедневно.

- Защита учетных записей — обеспечивает защиту личных данных пользователя при входе в Windows 10 с помощью функции защиты учетных записей центра безопасности Windows.

- Брандмауэр и безопасность сети — программа контроля соединения по сети. Управляет всеми соединениями вашего компьютера с другими в домашней сети или сети интернет.

- Управление приложениями / браузером — проверяет запускаемые приложения на предмет заражений.

- Безопасность устройства — настройка аппаратной безопасности компьютера.

- Производительность и работоспособность устройства — содержит информацию об общих проблемах в работе Windows 10

- Параметры для семьи — настройка родительского контроля.

Отключение обновлений в Windows 10 1803-1809

Так как Microsoft уже успела проделать значительную работу по устранению лазеек, поэтому описанные ниже способы могут работать некорректно в зависимости от состава сборки системы, в которой вы работаете. Проверяйте результат применения метода и, если он окажется нерабочим, отдайте предпочтение инструментам, ориентированным на новейшие версии системы.

Отключение Schedule Scan в Планировщике

Метод основывается на запрете доступа к системному файлу в каталоге , отвечающему за регулярный запуск поиска обновлений.

- Выполните в открытой с правами администратора командной оболочке показанную на скриншоте команду, получив тем права на файл UsoClient:

- Зайдите в содержащий этот файл каталог (путь смотрите выше) и откройте его свойства на вкладке «Безопасность»:

- Выбирайте один за другим сверху вниз каждый пункт в блоке «Группы и пользователи» и снимайте для них все разрешения, а затем сохраните настройки и выполните перезагрузку.

Теперь Планировщик заданий не сможет запускать этот файл, что не помешает вам выполнить поиск и установку пакетов обновлений в ручном режиме. На получение сигнатур встроенного Защитника метод никак не повлияет.

Отключение службы Wuauserv

Более надежный, чем предыдущий способ, заключающийся в принудительной остановке службы обновления с подменой входящего в систему пользователя. Примечательно, что в Windows 1709 прием работал без подмены пользователя.

- Вводом в диалоговом окошке Win + R откройте консоль управления службами и отыщите (она обычно в самом низу перечня) службу «Центр обновления Windows»;

- Открыв ее свойства, тип запуска выберите «Отключена» и нажмите «Остановить». Примените настройки:

- Переключившись в этом же окне свойств на вкладку «Вход в систему», активируйте радиокнопку «С учетной записью» и введите в поле слева от кнопки обзора ;

- Затрите пароль и его подтверждение, сохраните настройки и перезагрузитесь.

Теперь служба не должна запускаться самостоятельно. Если же проверить наличие обновлений вручную, вы должны получить ошибку «С установкой возникли некоторые проблемы… код ».

Применение твика реестра

А вот так REG-файл выглядит изнутри. Твик создает указанный ключ с двумя параметрами NoAutoUpdate (со значением 1) и AUOptions (со значением 2).

В Windows 10 1803 применение твика отключило автоматическое выполнение процедур, а в Windows 10 1809 привело к ошибке в работе самой службы обновления. Если конфигурация вашей системы отличается от нашей (установлены патчи Microsoft и т.п.), у вас результат может быть иным.

Отсрочка обновлений на год

Как вариант, можно попробовать повременить с переходом на новую сборку, но это не самое оптимальное решение.

- Для начала зайдите через стандартную панель управления в раздел установленных обновлений и избавьтесь от патчей с номерами KB4023814 и KB4023057, если они там имеются:

- Затем примените данный твик реестра (No2):

- Зайдите в Центр обновления Windows и нажмите ссылку «Дополнительные параметры»;

- Прокрутив страницу чуть вниз, укажите в блоке «Выберите, когда устанавливать обновления» настройку «Semi Annual Channel»;

- Отложите процедуру на максимально длительный срок, а это должно быть 365 дней.