Администрирование групповой политики в управляемом домене доменных служб azure active directory

Содержание:

- Policy Plus

- Отключите съемные запоминающие устройства

- Скачиваем программу

- Как на практике применить групповые политики в Windows 10

- Использование групповой политики для применения KIR к устройствам в гибридном домене Azure AD или AD DS

- Отключение обновлений windows

- Фон

- Обновление групповой политики

- Управление групповыми политиками с помощью Advanced Group Policy Management (AGPM) v4, часть 3

- Зачем в Windows нужна локальная политика безопасности

- Поиск объектов

- Основные проблемы

- Запретить запуск определенных приложений

- Как изменить интервал актуализации групповой политики?

Policy Plus

Существует хорошая альтернатива встроенному приложению gpedit.msc, которое называется Policy Plus. Это стороннее приложение с открытым исходным кодом: PolicyPlus

Policy Plus предназначен для того, чтобы сделать параметры групповой политики доступными для всех.

- Редактор работает на всех выпусках Windows, не только на Pro и Enterprise

- Полностью соблюдает условия лицензирования

- Просмотр и редактирование политик на основе реестра в локальных объектах групповой политики, объектах групповой политики для отдельных пользователей, отдельных файлах POL, автономных кустах пользователей реестра и действующем реестре

- Переход к политикам по идентификатору, тексту или отдельным записям реестра.

- Просмотр дополнительной технической информации об объектах (политики, категории, продукты)

- Удобные способы изменить и импортировать настройки политики

Рекомендуем: Как Windows 10 вернуть настройки локальной групповой политики по умолчанию.

Отключите съемные запоминающие устройства

USB-накопители и другие съемные устройства хранения данных могут быть очень опасными для ПК. Если кто-то случайно (или намеренно) подключит зараженное вирусом запоминающее устройство к компьютеру, оно может заразить весь ваш компьютер и даже вывести его из строя.

Чтобы запретить пользователям использовать съёмные запоминающие устройства, перейдите в указанное ниже место и дважды щелкните Съемные диски: запретить чтение.

Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным носителям

Включите эту опцию, и компьютер не будет считывать данные любого типа с внешнего запоминающего устройства. Кроме того, под ним есть опция Съемные диски: запретить запись. Вы можете включить её, если не хотите, чтобы кто-либо записывал (сохранял) данные на съёмное устройство хранения.

Скачиваем программу

В этом разделе мы подробно опишем процесс инсталляции нужного файла на компьютер или ноутбук. Для этого пользователь должен выполнить несколько шагов:

- Первое, что нужно сделать, это узнать, есть ли файл на компьютере и работает ли он. Для этого запускаем службу «Выполнить» и вводим в строку имя нашего компонента, как показано на картинке ниже. При получении уведомления о том, что файл отсутствует, переходим к следующему этапу.

- Переходим вниз данной странички и с помощью предоставленной кнопки загружаем архив с нужным софтом. Запускаем файл инсталляции двойным левым кликом мышки и жмем на кнопку, обведенную на скриншоте красным цветом.

- После копирования всех нужных файлов и окончания процесса установки жмем на кнопку «Finish».

После выполнения этих действий попробуйте снова запустить редактор и проверить его работоспособность. Если вы снова столкнетесь с ошибкой, говорящей о том, что файл не найден, попробуйте сделать следующее:

- Восстановите ПК или ноутбук до последней рабочей точки или заводских настроек.

- Проведите сканирование устройства на вредоносное программное обеспечение. Проверка должна быть обязательно глубокой.

- На ПК следует добавить пакет Microsoft .NET Framework последней версии, если его нету.

Мы разобрались, где взять gpedit.msc и как правильно установить его на компьютер. После этого, проблема, как правило, уходит.

Если ПО снова не запускается и не открывается, а найти и открыть нужный компонент не удается, придется обратиться к мастеру.

Как на практике применить групповые политики в Windows 10

Здравствуйте, уважаемые читатели моего блога. В некоторых статьях я неоднократно использовал возможности системной утилиты gpedit, которая позволяет управлять запуском и установкой приложений, контролировать поведение пользователей, ограничивать некоторые возможности ОС

Сегодня я хотел бы подробно рассказать о такой важной вещи, как настройка групповых политик в Windows 10. Будет рассмотрено несколько полезных примеров, которые могут Вам пригодиться

Сразу же подчеркну, что подобный функционал доступен только в «Профессиональной» и «Корпоративной» версиях операционной системы Microsoft. Но есть способ установить утилиту и для «Домашней» (Home) версии. Если этого не делать, то вносить изменения в некоторые аспекты ОС придется через редактирование реестра, что менее безопасно и не так удобно, чем с помощью графического интерфейса.

Добавление утилиты для версий «Домашняя» и «Стартер»

Нам понадобится скачать вот этот архив с патчем:

Групповые политики для Windows Home Скачано: 1642, размер: 855 Кб, дата: 08.Авг.2016

Распаковываем в любую папку и запускаем установщик setup.exe с правами администратора.

Когда появится последнее окно с кнопкой «Закончить установку» (Finish), не спешите её нажимать. Если используете систему 64 bit, то следует зайти в каталог, где расположены системные файлы (Windows) и скопировать из временной папки Temp/gpedit следующие dll-файлы:

- gpedit

- appmgr

- fde

- gptext

- fdeploy

- gpedit.msc

- Вставляем их в директорию %WinDir%\System32

- Теперь заходим в каталог SysWOW64 и с него копируем папки:

- GroupPolicy

- GroupPolicyUsers

- GPBAK

- И один файл gpedit.msc

- Вставляем их System32 и перезапускаем ПК.

- После запуска пробуем войти в консоль «Выполнить» (Win + R) и вбиваем в поле ввода следующую команду:

В случае возникновения ошибки (если не удается войти) следует пройти по пути: Windows\ Temp\ gpedit и там в ручном режиме запустить файл, соответствующий разрядности Вашей ОС – xbat или x86.bat.

Вот и всё. Теперь Ваша «Домашняя» версия поддерживает возможность настройки групповых политик.

Примеры работы групповых политик на практике

О том, как запустить утилиту было сказано выше. Не буду повторяться. Когда откроется окно редактора локальной групповой политики, слева отобразится перечень элементов для конфигурации ПК и пользователя, а справа – более конкретные параметры, а также подробная информация о выбранном пункте.

Уверен, Вы хотите поскорее перейти от сухой теории к рассмотрению живых примеров.

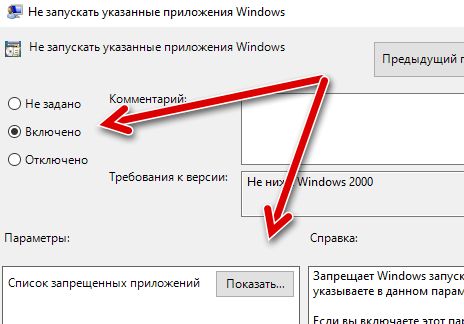

Установка запрета на запуск приложений

- Переходим по следующему пути: «Конфигурация пользователя», затем «Административные шаблоны», выбираем подпапку «Система».

- Справа отобразится перечень возможностей.

- Допустим, мы не хотим запускать определенные приложения из соображений безопасности. Для этого открываем настройки пункта «Не запускать указанные приложения Windows».

- В открывшемся окне выделяем отметку «Включить», а после этого кликаем по кнопке «Показать» (которая откроет перечень запрещенных программ).

- Теперь осталось только прописать имена .exe файлов в данном списке, и сохранить изменения, нажав на «ОК».

- После попытки запуска указанного софта будет появляться следующая ошибка:

Чтобы отключить запрет, нужно просто удалить нужный файл из «черного списка».

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

C уважением, Виктор

Использование групповой политики для применения KIR к устройствам в гибридном домене Azure AD или AD DS

Чтобы применить определение политики KIR к устройствам, принадлежащим к гибридному домену Azure AD или AD DS, выполните следующие действия:

- .

1. Скачайте и установите файлы KIR MSI

- Проверьте сведения о выпуске KIR или списки известных проблем, чтобы определить, какие версии операционной системы необходимо обновить.

- Скачайте определение политики KIR .msi файлов, которые необходимо обновить на компьютере, который используется для управления групповой политикой для вашего домена.

-

Запустите .msi файлы. Это действие устанавливает определение политики KIR в административном шаблоне.

Примечание

Определения политик устанавливаются в папке C:\Windows\PolicyDefinitions. Если вы реализовали центральный магазин групповой необходимо скопировать файлы .admx и .adml в Центральный магазин.

2. Создание GPO

- Откройте консоль управления групповой политикой и выберите домены Forest: DomainName. >

- Щелкните правой кнопкой мыши доменное имя, а затем выберите Создать GPO в этом домене и связать его здесь .

- Введите имя нового GPO (например, KIR Issue XXX), а затем выберите ОК.

Дополнительные сведения о создании объектов групповой политики см. в дополнительных сведениях о создании объекта групповой политики.

3. Создание и настройка фильтра WMI, который применяет GPO

Щелкните правой кнопкой мыши фильтры WMI, а затем выберите New.

Введите имя для нового фильтра WMI.

Введите описание фильтра WMI, например Filter для всех устройств Windows 10 версии 2004.

Нажмите Добавить.

В запросе введите следующую строку запроса:

Важно!

В этой строке представлена Windows, к которую необходимо применить GPO. Номер версии должен использовать следующий формат (исключить скобки при использовании номера строки):

где xxxxx — это пятизначный номер

В настоящее время ВИИ поддерживают следующие версии:

Версия

Номер сборки

Windows 10 версии 20H2

10.0.19042

Windows 10 версии 2004 г.

10.0.19041

Windows 10 версии 1909 г.

10.0.18363

Windows 10 версии 1903 г.

10.0.18362

Windows 10, версия 1809

10.0.17763

Список выпусков и номеров сборки Windows см. в Windows 10 — сведения о выпуске.

Важно!

Номера сборки, указанные на странице Windows 10 выпуска, не включают префикс 10.0. Чтобы использовать номер сборки в запросе, необходимо добавить префикс 10.0.

Дополнительные сведения о создании фильтров WMI см. в дополнительных сведениях о создании фильтров WMI для GPO.

4. Ссылка фильтра GPO и WMI

- Выберите созданный ранее откройте меню фильтрации WMI и выберите только что созданный фильтр WMI.

- Выберите Да, чтобы принять фильтр.

5. Настройка GPO

Изменение GPO для использования политики активации KIR

- Щелкните правой кнопкой мыши GPO, созданной а затем выберите Изменить.

- В редакторе групповой политики выберите GPOName _ > _ Конфигурация компьютера * > Административные шаблоны > KB ###### Проблема XXX отката > Windows 10, версия YYYMM.

- Щелкните правой кнопкой мыши политику, а затем выберите Изменить > отключенную > ОК.

Дополнительные сведения о том, как изменить GPOs, см. в статью Изменение объекта групповой политики из GPMC.

6. Мониторинг результатов GPO

В конфигурации групповой политики по умолчанию управляемые устройства должны применять новую политику в течение 90-120 минут. Чтобы ускорить этот процесс, можно запустить на затронутых устройствах вручную проверить обновленные политики.

Убедитесь, что каждое затронутное устройство перезапустится после того, как оно применяет политику.

Важно!

Исправление, которое ввело проблему, отключено после того, как устройство применяет политику, а затем перезапуск.

Отключение обновлений windows

Часто обновление операционной системы начинается совершенно не вовремя, когда мы к этому не готовы и, например, работаем. Это нарушает распорядок дня и, хуже всего, если такое обновление заканчивается багом вследствие которого компьютер перестает запускаться. Единственным действенным решением в такой ситуации является откат апдейта.

Можно ли предотвратить неожиданные обновления Windows и получить контроль над этим процессом? Легко! С помощью редактора локальной групповой политики вы можете в два клика отключить автоматические обновления операционной системы. При желании, вы можете запустить процесс апдейта вручную.

1. Откройте утилиту Выполнить с помощью комбинации клавиш Windows R.

2. Введите команду gpedit.msc и нажмите клавишу Enter.

3. Проследуйте по следующему пути внутри приложения “Редактор локальной групповой политики”:Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Центр обновления Windows.

4. Найдите параметр Настройка автоматического обновления.

5. Щелкните по параметру правой кнопкой мыши и нажмите Изменить.

6. Измените статус параметра на Отключено.

7. Примените и сохраните внесенные изменения.

Как вы, наверняка, заметили функционал редактора локальной групповой политики весьма обширен. Вы можете изменить каждый параметр операционной системы всего в одном приложении.

“С большой силой приходит большая ответственность”.

Поэтому, внося изменения в редакторе локальной групповой политики, вы вносите корректировки в реестр тоже

Помните об этом и соблюдайте осторожность

Надеемся, статья оказалась для вас полезной и помогла найти ответы на вопросы.

Фон

В дополнение к стандартным политикам MDM CSP политики также может обрабатывать выбранный набор политик ADMX. В политике ADMX административный шаблон содержит метаданные групповой политики Windows и может изменяться в редакторе локальной групповой политики на компьютере. Каждый административный шаблон указывает ключи реестра (и их значения), связанные с групповой политикой, и определяет параметры политики, которые можно управлять. Административные шаблоны организуют групповые политики в иерархии, в которой каждый сегмент иерархического пути определяется как категория. Каждый параметр в административном шаблоне групповой политики соответствует определенному значению реестра. Эти параметры групповой политики определяются в формате XML-файла на основе стандартов, известного как ADMX-файл. Дополнительные сведения см. в руководстве по групповой политике ADMX Syntax.

Файлы ADMX могут либо описывать групповые политики операционной системы (ОС), поставляемые с помощью Windows, либо они могут описывать параметры приложений, которые отделены от ОС и обычно могут быть загружены и установлены на компьютере.

В зависимости от конкретной категории параметров, которые они контролируют (ОС или приложения), параметры административных шаблонов находятся в следующих двух расположениях в редакторе локальной групповой политики:

- Параметры ОС: конфигурация компьютера/административные шаблоны

- Параметры приложения: конфигурация пользователя и административные шаблоны

В экосистеме контроллера домена или групповой политики групповые политики автоматически добавляются в реестр клиентского компьютера или профиля пользователя с помощью расширения клиентской стороны административных шаблонов (CSE) всякий раз, когда клиентский компьютер обрабатывает групповую политику. И наоборот, в клиенте, управляемом MDM, ADMX-файлы используют для определения политик, независимых от групповой политики. Поэтому в клиенте, управляемом MDM, инфраструктура групповой политики, включая службу групповой политики (gpsvc.exe), не требуется.

ADMX-файл можно либо отправить с помощью Windows (расположен на), либо его можно ввести на устройство через URI CSP политики ( ). Файлы ADMX Входящие обрабатываются в политики MDM во время сборки ОС. Файлы ADMX, которые будут въехали, обрабатываются в политики MDM после отправки ОС через CSP политики. Так как CSP политики не полагается ни на один аспект клиентского стека групповой политики, включая службу групповой политики ПК (GPSvc), обработчики политики, которые вложены в устройство, могут реагировать на политики, задаваемые MDM.

Windows указывает путь имени и категории групповой политики к области политики MDM и имени политики путем разметки связанного файла ADMX, поиска указанной групповой политики и хранения определения (метаданных) в клиентском магазине MDM Policy CSP. Когда на политику MDM ссылается команда SyncML и URI CSP политики, эта метаданные ссылается и определяет, какие ключи реестра заданы или удалены. Список политик ADMX, поддерживаемых MDM, см. в списке Политики CSP — политики ADMX.

Обновление групповой политики

Сегодня мы предлагаем Вам узнать, как правильно обновлять групповые политики.

Изменения, вносимые в групповую политику, сохраняются немедленно, но применяются позже. Клиентские компьютеры запрашивают параметры политик в следующие моменты:

• при запуске компьютера;

• при регистрации пользователя;

• когда приложение или пользователь явно запросили обновление;

• когда истек заданный интервал обновления групповой политики. Параметры конфигурации компьютера применяются при запуске ОС.

Параметры конфигурации пользователя применяются при входе пользователя в систему.

Поскольку параметры пользователя применяются позже параметров компьютера, по умолчанию приоритет конфигурации пользователя оказывается выше, чем у конфигурации компьютера.

Это означает, что при возникновении конфликта между параметрами компьютера и параметрами пользователя, применены будут параметры пользователя.

После применения параметров политики их обновление производится автоматически, чтобы всегда использовалась текущая версия.

Интервал обновления на контроллере домена по умолчанию равен 5 минутам, на всех остальных компьютерах – 90 минут с получасовой вариацией, чтобы не перегрузить контроллер домена массовыми одновременными клиентскими обращениями.

То есть, по сути, эффективное окно обновления на обычном компьютере (не контроллере домена) составляет от 90 до 120 минут.

Обновляя групповую политику, клиентский компьютер обращается к доступному контроллеру домена из локального сайта.

Если один или несколько объектов политики в домене изменились, контроллер домена предоставляет список всех объектов политики, примененных к данному компьютеру и к зарегистрированному в данный момент пользователю, независимо от того изменились ли номера версий объектов политики из этого списка.

По умолчанию компьютер обрабатывает объекты политики, только если изменился номер версии хотя бы одного объекта. Если изменена хотя бы одна связанная политика, обрабатывать приходится все политики – из-за наследования и взаимозависимостей между политиками.

Важным исключением из этого правила являются параметры безопасности. По умолчанию они обновляются каждые 16 часов (960 минут) независимо от изменений в объектах политики.

К интервалу обновления добавляется случайный 30-минутный сдвиг, чтобы сократить нагрузку на сеть и контроллеры домена (в результате эффективное окно обновления составляет от 960 до 990 минут).

Кроме того, если клиентский компьютер обнаруживает, что скорость сетевого подключения невысока, он уведомляет об этом контроллер домена, и по сети передаются только параметры безопасности и административные шаблоны. Соответственно, по умолчанию и применяются в медленной сети только они. При помощи политики способ использования медленной сети можно изменить.

Следите за соответствием между интервалом обновления и реальной частотой внесения изменений в политики. Если политика изменяется редко, окно обновления стоит увеличить, чтобы сократить нагрузку на ресурсы.

Интервал обновления задается отдельно для каждого объекта политики. Чтобы задать интервал обновления на контроллере домена, выполните следующие действия:

1. В GPMC щелкните правой кнопкой объект групповой политики, который хотите отредактировать, и выберите команду Изменить (Edit). Этот GPO должен быть связан с контейнером, содержащим объекты контроллеров домена.

2. Дважды щелкните политику Интервал обновления групповой политики для контроллеров домена (Group Policy Refresh Interval For Domain Controllers) в узле Конфигурация компьютера\Административные шаблоны\Система\Групповая политика (Computer Configuration\Administrative TempIates\System\Group Policy). Откроется диалоговое окно свойств политики.

3. Установите переключатель Включен (Enabled). Задайте базовый интервал обновления в первом счетчике Минуты (Minutes). Обычно его значение заключено между 5 и 59 минутами.

4. Во втором счетчике Минуты (Minutes) задайте минимальную и максимальную величину вариации интервала обновления. Вариация, по сути, создает окно обновления, позволяющее сократить нагрузку на сервер от одновременных клиентских обращений. Щелкните ОК.

Предлагаю Вам хорошее решение для Вашего будущего – Недвижимость в Чувашской республике из рук в руки в Мариинском Посаде. Вложение средств в недвижимость было и остаётся довольно привлекательным. Если не собираетесь жить в купленной квартире, или купленном доме – то недвижимость всегда можно выгодно сдать.

Управление групповыми политиками с помощью Advanced Group Policy Management (AGPM) v4, часть 3

Часть 1, часть 2

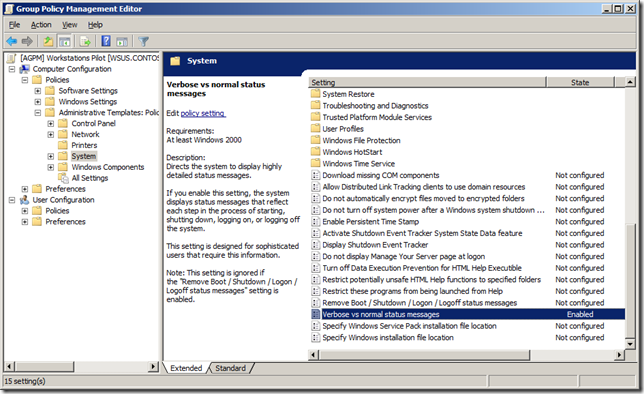

Этап 6. Изменяем GPO

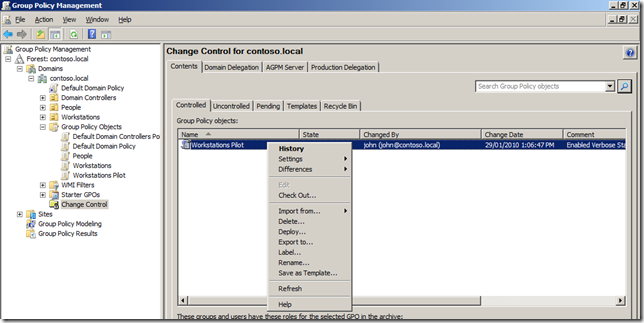

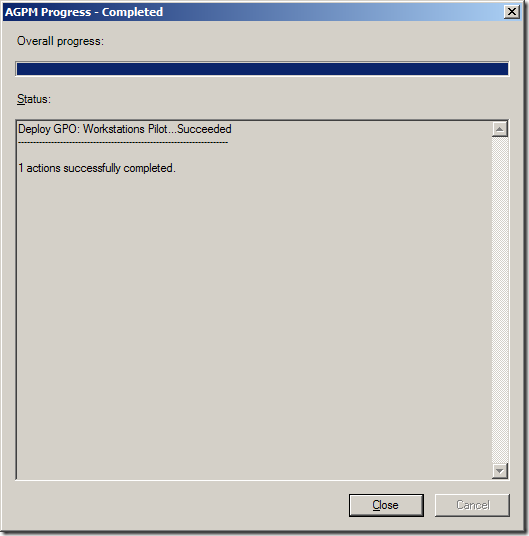

Сейчас пользователь John отредактирует GPO и после этого Alan просмотрит и одобрит сделанные изменения.

Шаг 1. Залогиньтесь под аккаунтом John на компьютер с установленным GPMC и AGPM клиентом

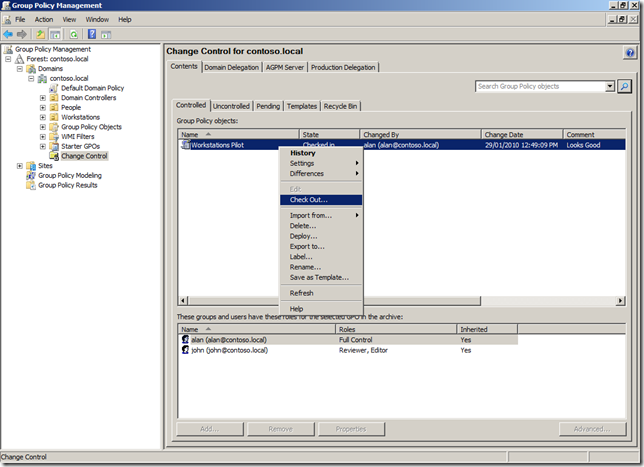

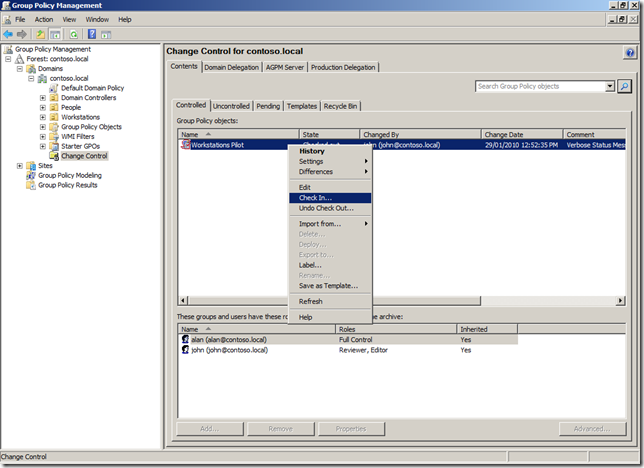

Шаг 2. Откройте GPMC, перейдите в Change Control и выберите там вкладку Controlled. Далее нажмите правой кнопкой на нужной групповой политике, которую вы хотите отредактировать и выберите опцию Check Out….

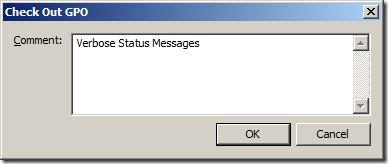

Шаг 3. Введите комментарий, описывающий изменения, которые вы планируете сделать и нажмите OK

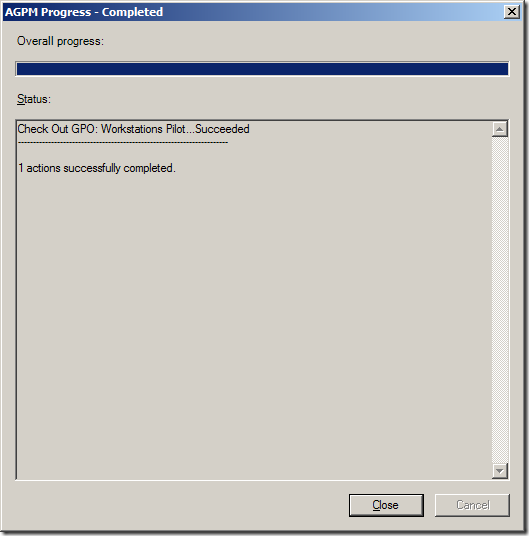

Шаг 4. Затем нажмите Close

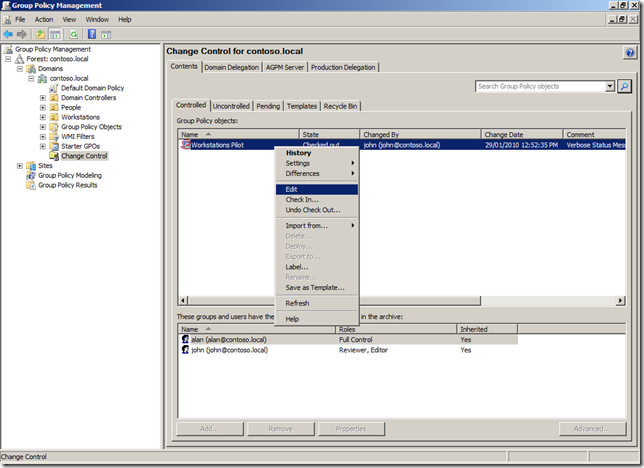

Шаг 5. В вкладке Controlled опять нажмите на групповую политику и выберите Edit

Шаг 6. Теперь отредактируйте групповую политику с помощью Group Policy Management Editor в соответствии с вашими нуждами. После завершения закройте GPME.

Шаг 7. Нажмите правой кнопкой по GPO и выберите Check In…

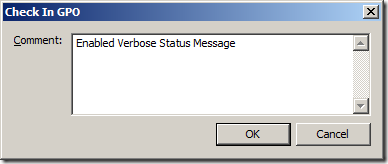

Шаг 8. Введите комментарий сделанных изменений и нажмите OK

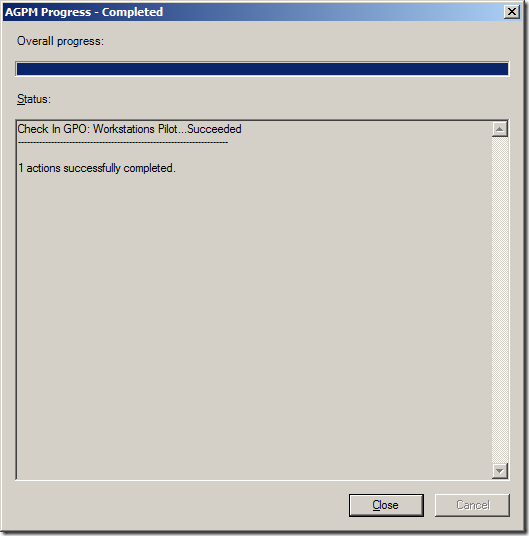

Шаг 9. Нажмите Close

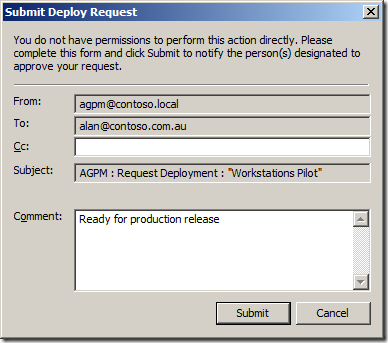

Шаг 10. Нажмите правой кнопкой на GPO и выберите Deploy…

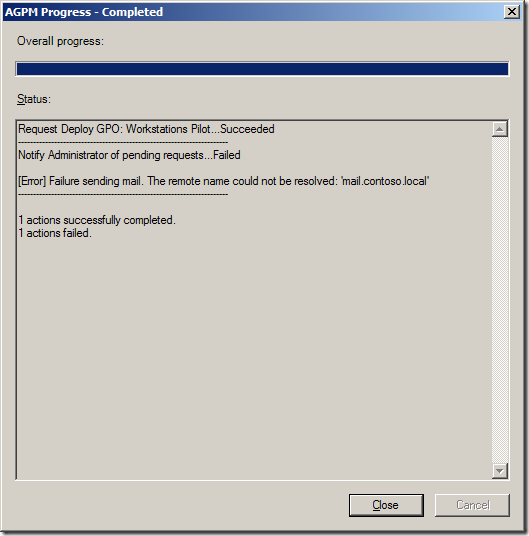

Шаг 11. Заполните комментарий для человека, который будет просматривать изменения и нажмите Submit

Шаг 12. Нажмите Close

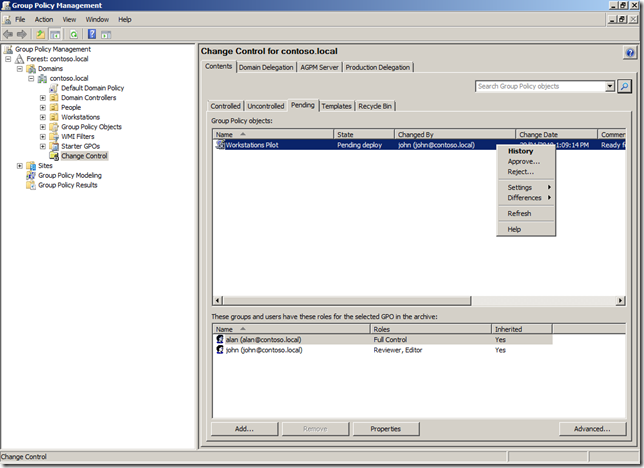

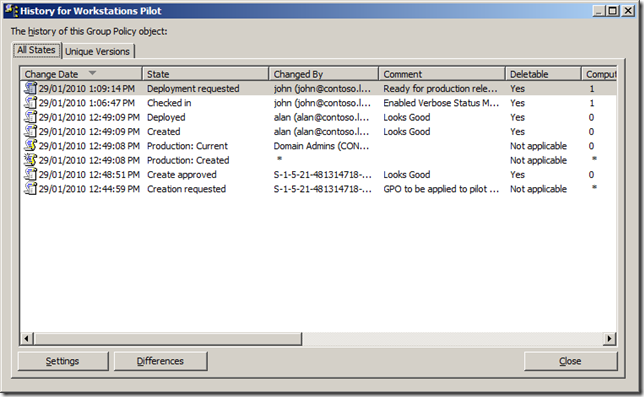

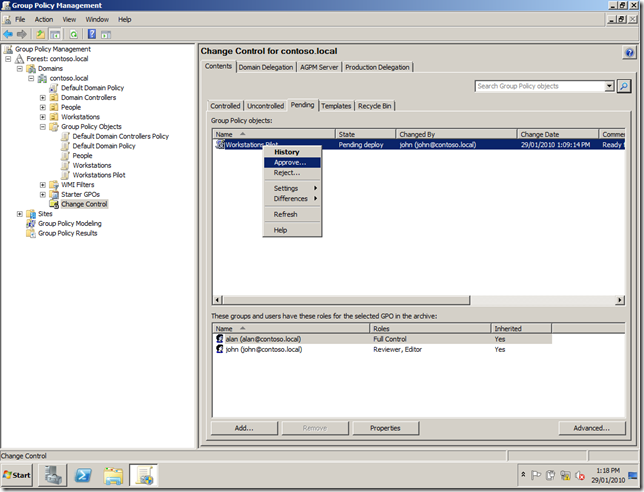

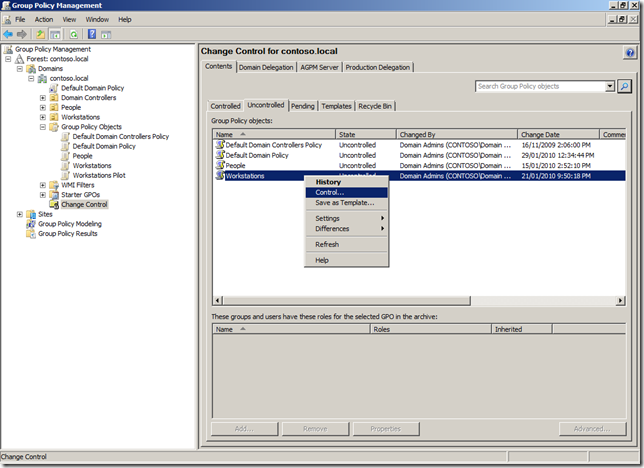

Шаг 13. Теперь залогиньтесь под аккаунтом Alan, откройте GPMC и перейдите в вкладку Pending, затем нажмите по нужной групповой политике и выберите History

Шаг 14. Здесь вы можете просмотреть изменения групповой политики.

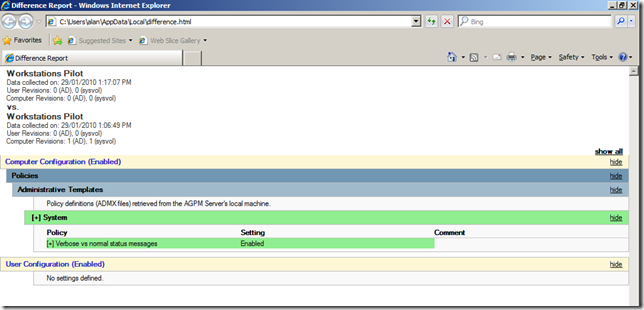

Шаг 16. Вы можете также нажать на групповую политику, выбрать Differences и затем нажать на HTML Report.

Заметка: Это наверное самый легкий способ определить изменения, сделанные в групповой политике.

Шаг 17. После просмотра изменений подтверждаем групповую политику, для этого нажимаем Approve…

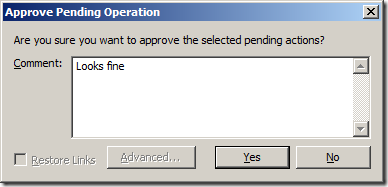

Шаг 18. И опять комментарий….

Шаг 19. Нажмите Close

Этап 7. Переводим неконтроллируемое GPO в контроллируемое

Шаг 1. Залогиньтесь под пользователем Аlan на компьютер с установленным GPMC и AGPM клиентом.

Шаг 2. Откройте GPMC, перейдите в Change Control, затем в вкладку Uncontrolled, нажмите на групповую политику, которой бы вы хотели управлять и выберите Control…

Шаг 3. Добавьте комментарий и нажмите OK

После этого данная групповая политика управления с помощью AGPM

На этом мы заканчиваем наше базовое знакомство с AGPM …

Интересное:

Отличные, качественно и с любовью изготовленные душевые кабины сделают ваше пребывание в ванной незабываемым! Поставил себе недавно такую кабину, доволен просто до безумия…

Быстрая доставка воды по Москве и Московской области – любые количества и низние цены, наша компания давно заказывает только здесь.

Зачем в Windows нужна локальная политика безопасности

Групповая (локальная) политика безопасности (ГПБ/ЛПБ) — это программные средства, обеспечивающие согласованную и максимально эффективную работу компьютеров компании или учреждения. Иметь высокую производительность труда, экономя время и ресурсы — это о вас, если на ПК и ноутбуках под управлением Windows работают настройки группового соединения: вместе эти компьютеры образуют единое целое, помогающее вашей конторе расти и развиваться дальше. Для этого требуется их подключение к одному домену.

Какая версия Windows 10 подходит для настроек групповой политики

Вам нужна Professional/Enterprise — её используют работники частных фирм и госслужащие. Дело в том, что в версии Home/Starter, предназначенной для обычных пользователей, нет компонента gpedit.exe (англ. Group Politics Editor) — нужна его принудительная установка.

Почему в Windows Home/Starter нет инструмента GPEdit

В Home/Starter ГПБ представлена лишь службой «Клиент групповой политики», которую можно отключить совсем. Да и зачем она, если доступ к расширенным настройкам закрыт? Сделано это для предотвращения изменений, вносимых в настройки ОС вредоносным ПО под именем администратора.

Поиск объектов

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Основные проблемы

- Остановите Службу репликации файлов (FRS) на всех контроллерах домена.

- Скопируйте все файлы и папки из каталога SYSVOL во временную папку на эталонном контроллере домена. Временная папка должна быть на том же разделе, что и каталог SYSVOL.

- Сверьте точки соединения NTFS на каждом контроллере домена.

- Перезапустите FRS на эталонном контроллере домена с параметром D4 в реестре.

- Перезапустите FRS на всех остальных контроллерах домена с параметром D2 в реестре.

- На эталонном контроллере домена переместите все папки и файлы в корневую папку реплекации. По умолчанию это папка C:\Windows\Sysvol\Domain.

- Проверьте согласованность файлов и папок на всех контроллерах домена.

Проверка точкек соединения NTFS

На всех контроллерах домена проверьте состав дерева в SYSVOL:

Verify that the following folders exist in the SYSVOL tree :

\SYSVOL

\SYSVOL\domain

\SYSVOL\staging\domain

\SYSVOL\staging areas

\SYSVOL\domain\Policies

\SYSVOL\domain\scripts

\SYSVOL\SYSVOL

Проверьте, существуют ли точки соединения NTFS:

\SYSVOL\SYSVOL\<dns_domain_name> > \SYSVOL\domain \SYSVOL\staging areas\<dns_domain_name> > \SYSVOL\staging\domain

командой:

linkd "%systemroot%\SYSVOL\SYSVOL\<dns_domain_name>" linkd "%systemroot%\SYSVOL\staging areas\<dns_domain_name>"

Задать перенаправление можно той же командой:

linkd "%systemroot%\SYSVOL\SYSVOL\<dns_domain_name>" "%systemroot%\SYSVOL\domain" linkd "%systemroot%\SYSVOL\staging areas\<dns_domain_name>" "%systemroot%\SYSVOL\staging\domain"

Утилита linkd.exe находится в пакете Windows Server 2003 Resource Kit Tools.

Эталонный контроллер домена

ВНИМАНИЕ!Перед этим шагом выполните архивацию объектов групповой политики без относительно того, что мы с вами об этом думаем.

На эталонном контроллере домена должен быть собран актуальный набор объектов групповой политики. Для этого откройте Active Directory — Пользователи и компьютеры. Включите Дополнительные параметры в меню Вид. В домене найдите контейнер System, а в нем Policies.

С правой стороны представлены объекты групповой политики, которые должны один в один соответсвовать обьектам в дереве SYSVOL.

Для этого:

- Если в дереве SYSVOL встречается папка с именем GUID, который не встречается в Active Directory, вы можете безопасно ее удалить из папки.

- Если в Active Directory встречается обьект групповой политики с GUID не отраженный в SYSVOL\domain\policies, то вы можете безопасно удалить ее из Active Directory.

На эталонном контроллере домена удалите любые файлы и папки из корня SYSVOL. По умолчанию нужно очистить следующие папки:

C:\WINDOWS\SYSVOL\domain C:\WINDOWS\SYSVOL\staging\domain

В редакторе реестра найдите следующие ключи:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Cumulative Replica Sets\GUID

Где GUID is the GUID of the domain system volume replica set that is shown in the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID

Задайте значение параметра BurFlags D4 (HexaDecimal).

Остальные контроллеры домена

Удалите все файлы и папки из дерева SYSVOL, очистив его таким образом от мусора.

В редакторе реестра найдите следующие ключи:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Cumulative Replica Sets\GUID

Где GUID is the GUID of the domain system volume replica set that is shown in the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID

Задайте значение параметра BurFlags D2 (HexaDecimal).

Проверка

Для получения списка общих ресурсов на каждом контроллере выполните команду:

net share

На основном контроллере домена и через некоторое время на резервном появится следующая строчка выводла этой команды

SYSVOL C:\Windows\SYSVOL\sysvol Общий сервер входа

В логе событий системы будет получено сообщение о восстановлении репликации. На всех контроллерах домена, кроме эталонного, это займет некоторое время.

Не подключается сетевой диск

Если групповая политика сопоставления диска применяется, но на клиентском ПК диск не подключается, проблема может быть в следующем.

Вероятнее всего, на компьютере под управлением Windows XP отключена служба автоматического обновления. Включите службу и обновите ОС до актуального состояния. Критическое обновление, отвечающее за подключение сетевых дисков KB943729.

Что делать, если программам пользователей надо писать данные в Programm Files, но пользоватлям нельзя давать права Администратора?

Запретить запуск определенных приложений

Групповая политика также позволяет создать список приложений, чтобы предотвратить их запуск. Он идеально подходит для того, чтобы пользователи не тратили время на известные приложения. Перейдите в указанное ниже место и откройте опцию Не запускать указанные приложения Windows.

Конфигурация пользователя → Административные шаблоны → Система

Включите эту опцию и нажмите кнопку Показать ниже, чтобы начать создание списка приложений, которые вы хотите заблокировать.

Чтобы создать список, вы должны ввести имя исполняемого файла приложения, чтобы иметь возможность заблокировать его; тот, у которого .exe в конце, например, CCleaner.exe, CleanMem.exe или launcher.exe. Лучший способ найти точное имя исполняемого файла приложения – это найти папку приложения в проводнике Windows и скопировать точное имя исполняемого файла (вместе с его расширением .exe).

Введите имя исполняемого файла в список и нажмите ОК, чтобы начать его блокировку.

Как изменить интервал актуализации групповой политики?

Прежде чем новые параметры, заданные вами в локальной или доменной групповой политике (GPO), будут применены к клиентам Windows, служба клиента групповой политики должна прочитать политики и внести изменения в настройки Windows. Этот процесс называется Group Policy Update (актуализация групповой политики). Параметры GPO обновляются при загрузке компьютера, входе пользователя в систему и автоматически обновляются в фоновом режиме каждые 90 минут + случайное смещение времени 0–30 минут (это означает, что параметры политики обязательно будут применены к клиентам через 90–120 минут после обновления файлов GPO на контроллере домена).

По умолчанию контроллеры домена обновляют настройки GPO чаще: каждые 5 минут.

Вы можете изменить интервал обновления GPO, используя параметр Set Group Policy refresh interval for computers («Установить интервал обновления групповой политики для компьютеров»). В редакторе управления групповыми политиками эта настройка находится поо пути Computer Configuration → Administrative Templates → System → Group Policy (в русскоязычной версии «Конфигурация компьютера» → «Административные шаблоны» → «Система» → «Групповая политика»).

Включите политику и установите время (в минутах) для следующих параметров:

- Первое значение позволяет настроить частоту применения групповой политики к компьютерам (от 0 до 44640 минут), как часто клиент должен обновлять параметры GPO в фоновом режиме. Если вы установите здесь 0, то политики будут обновляться каждые 7 секунд (делать этого не стоит);

- Второе значение — это случайная величина, добавляемая к интервалу времени обновления, во избежание одновременных запросов групповой политики всеми клиентами (от 0 до 1440 минут). Это максимальное значение случайного временного интервала, добавляемого в качестве смещения к предыдущему параметру (используется для уменьшения количество одновременных обращений клиентов к DC для загрузки файлов GPO).

Обратите внимание, что частое обновление GPO приводит к увеличению трафика на контроллеры домена и приводит к увеличению нагрузки на сеть.

Использование команды GPUpdate.exe для принудительного обновления настроек GPO

Все администраторы знают команду gpupdate.exe, которая позволяет обновлять параметры групповой политики на компьютере:

gpupdate /force

Эта команда заставляет ваш компьютер читать все объекты групповой политики с контроллера домена и повторно применять все настройки. Это означает, что когда используется ключ /force, клиент подключается к контроллеру домена, чтобы получить файлы для ВСЕХ политик, нацеленных на него. Это может привести к увеличению нагрузки на вашу сеть и контроллер домена.

Команда gpudate без каких-либо параметров применяет только новые и изменённые настройки GPO.

В случае успеха появится следующее сообщение:

Updating policy... Computer Policy update has completed successfully. User Policy update has completed successfully.

В русифицированной версии:

Выполняется обновление политики... Обновление политики для компьютера успешно завершено. Обновление политики пользователя завершено успешно.

Если некоторые политики или параметры не были применены, используйте команду GPResult для диагностики проблемы и следуйте инструкциям в статье «Устранение неполадок: групповая политика (GPO) не применяется».

Вы можете обновить только настройки GPO пользователя:

gpupdate /target:user

или только параметры политики компьютера:

gpupdate /target:computer /force

Если некоторые политики не могут быть обновлены в фоновом режиме, gpupdate может завершить сеанс текущего пользователя:

gpupdate /target:user /logoff

Или перезагрузить компьютер (если изменения GPO можно применить только при загрузке Windows):

gpupdate /Boot