Вирус crypted000007 — как расшифровать файлы и удалить вымогателя

Содержание:

- Что делать, если вирус зашифровал файлы на компьютере

- Как работают криптолокеры?

- Где скачать дешифратор da_vinci_code

- Касперский, drweb и другие антивирусы в борьбе с шифровальщиком vault

- Как лечить компьютер и удалить вирус da_vinci_code

- HiddenTear 2.0 Ransomware

- Куда обратиться за помощью

- Вирус на 40 млн долларов

- Методы защиты от вируса no_more_ransom

- Шифруем данные: гарантия, анонимность

- Описание вируса шифровальщика no_more_ransom

- Как доработать производительный RLS

- Профилактика

- Как вирус вымогатель Crusis (Dharma) шифрует файлы

- Что такое программа-вымогатель Ech0raix (QNAPCrypt)

Что делать, если вирус зашифровал файлы на компьютере

Подвергнуться атаке шифровальщика может каждый, не застрахованы даже пользователи, у которых стоит мощное антивирусное ПО. Трояны шифровальщики файлов представлены различным кодом, который может быть не под силу антивирусу. Хакеры даже умудряются атаковать подобным способом крупные компании, которые не позаботились о необходимой защите своей информации. Итак, «подцепив» в онлайне программу шифровальщик, необходимо принять ряд мер.

Главные признаки заражения – медленная работа компьютера и изменение наименований документов (можно заметить на рабочем столе).

- Перезапустите компьютер, чтобы прервать шифрование. При включении не подтверждайте запуск неизвестных программ.

- Запустите антивирус, если он не подвергся атаке шифровальщика.

- Восстановить информацию в некоторых случаях помогут теневые копии. Чтобы найти их, откройте «Свойства» зашифрованного документа. Этот способ работает с зашифрованными данными расширения Vault, о котором есть информация на портале.

- Скачайте утилиту последней версии для борьбы с вирусами-шифровальщиками. Наиболее эффективные предлагает «Лаборатория Касперского».

Как работают криптолокеры?

Наиболее часто вирусы-шифровальщики используют следующие приемы для ограничения доступа пользователя к его данным:

- Меняют расширение пользовательских файлов на другое. Это не позволяет Windows открывать файлы в соответствующей программе — просмотрщике или редакторе. Как правило, такое поведение характерно для тестовых версий вредоносных программ или предварительной их «обкатки».

- Меняют несколько первых байт в файле. При этом измененный файл воспринимается Windows как поврежденный и также не позволяет пользователю просмотреть его содержимое. Такое поведение характерно для тестовых версий вредоносных программ. Еще известны случаи целевых атак, когда злоумышленники не ставили целью нанести максимальный урон атакуемой сети, а стремились получить иную выгоду от атаки, ограничив на короткий срок доступ пользователей к их файлам.

- Шифруют файлы. В наши дни этот способ является самым распространенным. Каждый компьютер шифруется уникальным криптоключом — он после окончания шифрования передается на управляющий сервер, который принадлежит киберпреступникам.

На этом сервере криптоключ хранится в течение некоторого времени. Для того чтобы знать, кто заплатил деньги, для каждого зашифрованного компьютера создается отдельный bitcoin-кошелек.

Где скачать дешифратор da_vinci_code

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Мне встречались дешифраторы к отдельным модификациям вируса, которые можно было скачать и проверить. Но чаще всего они не работают. Дело в том, что сам принцип rsa шифрования не позволяет создать дешифратор без ключа, который находится у злоумышленников. Если дешифратор da_vinci_code и существует, то только у авторов вируса или аффилированных лиц, которые как-то связаны с авторами. По крайней мере так я понимаю принцип работы. Возможно я в чем-то ошибаюсь. Сейчас слишком много фирм развелось, которые занимаются расшифровкой. С одной из них я знаком, расскажу о ней позже, но как они работают, мне не говорят.

Так что дешифратора в полном смысле этого слова я предоставить не смогу. Вместо этого предлагаю пока скачать пару программ, которые нам помогут провести расшифровку и восстановление файлов. Хотя слово расшифровка тут подходит с натяжкой, но смысл в том, что файлы мы можем попытаться получить обратно.

Нам понадобится программа shadow explorer для восстановления файлов из теневых копий. Чтобы попытаться восстановить остальные файлы, воспользуемся программой для восстановления удаленных файлов photorec. Обе программы бесплатные, можно без проблем качать и пользоваться. Дальше расскажу как их использовать.

Касперский, drweb и другие антивирусы в борьбе с шифровальщиком vault

А что же антивирусы нам могут предложить в борьбе с этой зашифрованной напастью? Лично я был свидетелем заражения вирусом на компьютерах с установленной и полностью обновленной лицензионной версией eset nod32. Он никак не отреагировал на запуск шифровальщика. Возможно уже сейчас что-то изменилось, но на момент моего поиска информации по данному вопросу, ни один из вирусов не гарантировал защиту пользователя от подобных угроз. Я читал форумы популярных антивирусов — Kaspersky, DrWeb и другие. Везде разводят руками — помочь с дешифровкой мы не можем, это технически невозможно.

Один раз в новостях Касперского проскочила инфа, что правоохранительные органы Голландии арестовали злоумышленников и конфисковали их сервер с закрытыми ключами шифрования. С помощью добытой информации умельцы из Kaspersky сварганили дешифратор, с помощью которого можно было восстановить зашифрованные файлы. Но, к сожалению, это были не те хакеры, с которыми столкнулся я и мне тот дешифровщик ничем не помог. Возможно, когда-нибудь и этих поймают, но достаточно велик шанс, что к этому времени зашифрованные файлы уже будут не актуальны.

| Ответ Службы Технической Поддержки ЗАО «Лаборатория Касперского»: |

| Здравствуйте!В последнее время мы часто получаем запросы, связанные с действиями программ-шифровальщиков. Некоторые вредоносные программы-шифровальщики используют технологии шифрования с помощью открытого ключа. Сама по себе эта технология является надежным способом защищенного обмена важными сведениями, однако злоумышленники используют её во вред. Они создают программы, которые, попав в компьютер, шифруют данные таким образом, что расшифровать их можно только имея специальный «приватный» ключ шифрования. Его злоумышленники, как правило, оставляют у себя и требуют деньги в обмен на ключ. К сожалению, в данной ситуации информацию практически невозможно расшифровать за приемлемое время, не имея «приватного» ключа шифрования.Лаборатория Касперского ведёт постоянную работу по борьбе с подобными программами. В частности, иногда, принцип шифрования, используемый злоумышленниками, удается выяснить благодаря изучению кода вредоносной программы и создать утилиту для дешифровки данных. Тем не менее, существуют образцы вредоносного ПО, анализ которых не дает подобной ценной информации.Для расшифровки файлов воспользуйтесь нашими утилитами (Rector Decryptor, RakhniDecryptor, RannohDecryptor, ScatterDecryptor или Xorist Decryptor). Каждая утилита содержит краткое описание, небольшую информацию о признаках заражения и инструкцию по работе. Пожалуйста, попробуйте выполнить расшифровку, выбрав соответствующую по описанию утилиту. Если расшифровать файлы не удалось, необходимо дождаться очередного обновления утилиты. Дата обновления для каждой утилиты указана в явном виде. К сожалению, это всё, что можно сделать в данном случае. |

| Ответ Drweb: |

| Здравствуйте.К сожалению, в данном случае расшифровка не в наших силах. Собственно шифрование файлов выполнено общедоступным легитимным криптографическим ПО GPG (GnuPG) Криптосхема на базе RSA-1024. Подбор ключа расшифровки, к сожалению, невозможен. Основная рекомендация: обратитесь с заявлением в территориальное управление «К» МВД РФ по факту несанкционированного доступа к компьютеру, распространения вредоносных программ и вымогательства. Образцы заявлений, а также ссылка на госпортал («Порядок приема сообщений о происшествии в органах внутренних дел РФ») есть на нашем сайте. Поскольку это RSA-1024, без содействия со стороны автора/хозяина троянца — вольного или невольного (арест соотв. людей правоохранительными органами) — расшифровка не представляется практически возможной. |

Как лечить компьютер и удалить вирус da_vinci_code

Вирус уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Надежнее удалить шифровальщик да винчи вручную, но тут без специальных знаний не обойтись и не всегда это можно сделать быстро. Вирусы постоянно меняются, меняют название исполняемых файлов и место их расположения. Я расскажу про ту модификацию, что попалась мне. Покажу, как вылечить компьютер вручную и автоматически с помощью антивирусных утилит по удалению вирусов.

Хочу сразу сделать важное предупреждение. Если вы хотите во что бы то ни стало восстановить свои файлы и готовы обратиться в организации, занимающиеся расшифровкой или в антивирусную компанию, если у вас есть платная подписка на антивирусы, то не предпринимайте сами ничего

Либо перед этим сделайте полный образ системы и только потом что-то делайте. Иначе ваша работа может существенно осложнить или вообще сделать невозможным восстановление информации.

Сначала проведем удаление вируса код да винчи вручную. Как я уже говорил раньше, компьютер нужно обязательно отключить от сети. Если вы уже видите на рабочем столе картинку с информацией о том, что все важные файлы на всех дисках вашего компьютера были зашифрованы, то скорее всего вирус уже все зашифровал, так что торопиться нам некуда. Я обнаружил вирус практически сразу, просто запустив диспетчер задач и добавив столбец под названием «Командная строка».

Процесс csrss.exe расположен в подозрительном месте, маскируется под системный, но при этом не имеет описания. Это и есть вирус. Завершаем процесс в диспетчере задач и удаляем его из папки C:\ProgramData\Windows. В моем случае папка была скрытая, поэтому нужно включить отображение скрытых папок и файлов. В поиске легко найти как это сделать.

Дальше запускаем редактор реестра и ищем все записи с найденным путем: «C:\ProgramData\Windows» и удаляем их.

Теперь можно поменять обои на рабочем столе стандартным образом. Установленная картинка с информацией находится по адресу C:\Users\user\AppData\Roaming, можете удалить или оставить на память.

Дальше рекомендую очистить временную папку пользователя C:\Users\user\AppData\Local\Temp. Конкретно da_vinci там свои экзешники не располагал, но другие частенько это делают.

На этом удаление вируса код да винчи в ручном режиме завершено. Традиционно, вирусы шифровальщики легко удаляются из системы, так как им нет смысла в ней сидеть после того, как они сделали свое дело.

Теперь я покажу, как вылечить компьютер с помощью утилиты CureIt от Dr.web. Идете на сайт https://free.drweb.ru/cureit/ и скачиваете утилиту. Копируете ее на флешку, подсоединяете флешку к компьютеру, предварительно удалив с нее все нужные документы, так как вирус их может зашифровать. И запускаете на флешке программу. Выполняете полное сканирование системы. Антивирус обнаружит установленный шифровщик и предложит его удалить.

Если у вас новая модификация вируса, которую еще не знают антивирусы, то они вам помочь не могут. Тогда остается только ручной вариант лечения компьютера от шифровальщика. Думаю, это не составит большого труда, так как они не сильно маскируются в системе. Как я уже сказал, им это и не нужно. Обычного диспетчера задач и поиска по реестру бывает достаточно.

Будем считать, что лечение прошло успешно и шифровальщик да винчи удален с компьютера. Приступаем к восстановлению файлов.

HiddenTear 2.0 Ransomware

(шифровальщик-вымогатель, шифровальщик-обучатель)

Этот крипто-вымогатель шифрует файлы с помощью AES со случайным именем, а затем предлагает загрузить декриптер для бесплатной дешифровки. Зашифрованные файлы получают расширение .isis HiddenTear 2.0 — это оригинальное название вымогателя, но некоторые исследователи предпочли назвать его EduCrypt, считая его «обучающим вымогателем» (Eduware), что само по себе абсурдно, какое это обучающее пособие… Но в ID Ransomware этот вымогатель теперь записан как EduCrypt.О шифровальщиках-обучателях читайте в Глоссарии. Шифровальщик HiddenTear 2.0 основан на урезанной версии оригинального Hidden Tear. Он имеет ограниченный набор папок, в которых шифрует файлы, небольшое количество целевых файловых расширений и не обменивается данными с C&C-сервером.При запуске криптовымогателя шифруются файлы в следующих папках:%UserProfile%\Desktop%UserProfile%\Downloads%UserProfile%\Documents%UserProfile%\Pictures%UserProfile%\Music%UserProfile%\VideosСписок файловых расширений, подвергающихся шифрованию:.asp, .aspx, .avi, .bat, .bk, .bmp, .css, .csv, .divx, .doc, .docx, .exe, .html, .index, .jpg, .lnk, .mdb, .mkv, .mov, .mp3, .mp4, .mpeg, .odt, .ogg, .pdf, .php, .png, .ppt, .pptx, .psd, .rar, .sln, .sql, .txt, .wav, .wma, .wmv, .xls, .xlsx, .xml, .zip (41 расширение).По окончании шифрования на рабочем столе создается файл-записка README.txt. Там сообщается о том, что случилось с файлами жертвы и даётся ссылка на дешифратор.

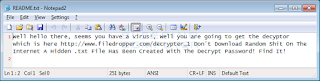

Записка о выкупе

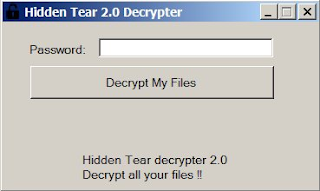

Декриптер от вымогателей

Содержание записки от вымогателей:Well hello there, seems you have a virus! Well you are going to get the decryptor which is here http://www.filedropper.com/decrypter_1 Don’t Download Random Shit On The Internet. A Hidden .txt File Has Been Created With The Decrypt Password! Find It!..Перевод на русский язык:Ну привет, кажется, у тебя есть вирус! Ну ты можешь получить декриптор, который здесь http://www.filedropper.com/decrypter_1 Не качай всякое дерьмо из Интернета. Был создан скрытый txt-файл DecryptPassword.txt! Найди его!..

Пароль для дешифрования HDJ7D-HF54D-8DN7D сохраняется в «Documents» (Мои документы) в скрытый файл «DecryptPassword.txt«. Он является единым для всех пострадавших от этой программы-вымогателя.

Файл с паролем

Замечено распространение этого вредоноса с загрузкам из Интернета, с иконкой Skype в стиле оригами и названием файла «skypetool.exe».

Пострадавшим лучше НЕ использовать декриптор от вымогателей, который ищет только файлы с расширением .locked, запрограммированным в оригинальном HiddenTear, и не ищет файлы с расширением .isis, которое использует данный криптовымогатель.Разумнее использовать уже проверенный универсальный дешифровщик от Майкла Джиллеспи, в котором можно добавить любое расширение.

Рекомендуется сначала попробовать дешифровать 1-2 файла, чтобы получить положительный результат. И лишь потом указать на другие папки с зашифрованными файлами.

Куда обратиться за помощью

По ходу решения проблемы я учитывал не только свой личный опыт, но и мнения других пользователей с различных сайтов и форумов, где очень яро шла реклама одного сервиса «dr-shifro.ru», предлагающего свои услуги по дешифровке.

Честно говоря, перерыв кучу интернет площадок, я так и не увидел ни одного положительного отзыва о работе этого сервиса, поэтому не рискнул обращаться к ним лично. Скорее всего потому, что потерянные данные были не столь ценны.

Но если вы решитесь к ним обратиться, прежде чем оплачивать услуги, попробуйте выслать парочку зашифрованных файлов, в содержимом которых вы заранее уверены. И посмотрите, как специалисты сервиса справятся с расшифровкой crypted000007.

Вирус на 40 млн долларов

По данным Group-IB, в прошлом году количество атак с использованием вирусов-шифровальщиков выросло более чем на 150%. В среднем атакованная компания теперь останавливается на 18 суток, а сумма выкупа выросла до 170 000 долл. Почему произошел такой резкий скачок? Если коротко — из-за коронавируса.

С началом пандемии многие компании стали пересматривать стратегию цифровой трансформации — понадобились новые сервисы, в первую очередь для организации удаленной работы. Бизнес перестроился в короткие сроки, но системы безопасности не были готовы к такому резкому переходу. Инвестиции в сферу ИБ в прошлом году начали отставать от общих темпов цифровизации. В результате компании просто не успевают закрывать уязвимости, и число кибератак растет.

Существеннее всего с точки зрения ИБ отстают системы резервного копирования. Например, американская CNA в марте 2021 г. стала жертвой хакеров-вымогателей и заплатила выкуп в размере 40 млн долл. за восстановление доступа к данным и сетям (изначально хакеры вообще требовали 60 млн). Пришлось платить, потому что зашифрованная информация стоила дороже.

Кроме того, бизнес активнее пользуется облачными решениями, поскольку это самые простые и доступные платформы для запуска приложений и хранения информации. При этом далеко не все принимают нужные меры по организации отказоустойчивости cloud-сервисов. В итоге системы ИБ перестают соответствовать уровню сложности информационных сред.

Так, в конце прошлого года Wakefield Research провела по заказу Veritas Technologies глобальный опрос 2700 ИТ-руководителей и специалистов в 21 стране. В России примерно 4 респондента из 10 заявили, что их компания хотя бы раз подверглась атаке программ-вымогателей. В среднем отечественные компании используют около 11 облачных сервисов (IaaS, PaaS и SaaS), при этом степень защиты их бизнеса не соответствует сложности ИТ-инфраструктуры. На эту проблему указали 62% респондентов.

Методы защиты от вируса no_more_ransom

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву. К примеру no_more_ransom показывает сначала очень замыленное изображение файла и предлагает скачать версию с четким изображением. И люди ведутся.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседеневной работе с документами вам вряд ли попадаются подобные расширения файлов.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. Постараюсь в скором времени сделать единую компиляцию по всем известным мне вирусам-шифровальщикам, чтобы охватить все аспекты в одном месте. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику no_more_ransom в целом.

Шифруем данные: гарантия, анонимность

В современных программах-вымогателях злоумышленники используют гибридное шифрование, совмещая высокие скорости симметричных систем и преимущества ключей ассиметричных алгоритмов, когда для расшифровки данных необходим ключ, которым владеет только злоумышленник. Если владелец отказывается платить выкуп за доступ к своей информации, злоумышленники обычно выставляют данные на продажу.

Шифровальщики — понятный и прибыльный для хакеров инструмент, поэтому стоит ожидать дальнейшего развития этого направления и усложнения атак. Вокруг этой темы уже вырос большой рынок. «Энтузиасты» предлагают готовые решения, услуги разработчиков, а также продажу доступов в корпоративные сети компаний и корпораций. Так, хакерская группировка DarkSide в течение многих месяцев сдавала в аренду вирусы-вымогатели для атак на промышленные предприятия, государственные и медицинские учреждения и заработала миллионы.

Описание вируса шифровальщика no_more_ransom

Первое, что бросается в глаза это название нового шифровальщика — no_more_ransom. Не так давно был анонсирован международный совместный проект по борьбе с вирусами шифровальщиками — https://www.nomoreransom.org. Инициатором создания проекта выступил антивирус Касперского. И как ответ на открытие проекта появляется новый вирус с одноименным названием. На наших глазах разворачивается картина противостояния вирусов и антивирусов. Возможно, через некоторое время об этом будут снимать фильмы. Хотя я не уверен на 100%, что это противостояние существует. Вдруг это действуют одни и те же структуры, достоверно мы об этом не можем сейчас судить. Это только предположение.

Основывается мое предположение на похожих случаях в фармакологии, когда уже не раз всплывали истории создания для людей определенных проблем со здоровьем, которые потом успешно лечились дорогостоящими лекарствами. А тут по сути то же самое. Кому выгоднее всего наличие в интернете вирусов? Очевидно, что антивирусам. А кому выгодно распространение рака?

«Обеспечьте 10 процентов, и капитал согласен на всякое применение, при 20 процентах он становится оживлённым, при 50 процентах положительно готов сломать себе голову, при 100 процентах он попирает все человеческие законы, при 300 процентах нет такого преступления, на которое он не рискнул бы, хотя бы под страхом виселицы. Если шум и брань приносят прибыль, капитал станет способствовать тому и другому. Доказательство: контрабанда и торговля рабами.»

Ведь с тех времен принципиально ничего не изменилось. Мы все живем на том же нравственном фундаменте в настоящее время. В какой-то момент наша страна попыталась его изменить, но проиграла борьбу, значит еще не время, люди в большинстве своем не готовы меняться и становиться человеками. Но это я отвлекся от темы. Вернемся к вирусу.

Все происходит как обычно:

- На почту приходит письмо нейтрального содержания, которое многие принимают за рабочую переписку.

- В письме вложение с определенным кодом. После запуска вложения, скачивается вирус на компьютер и заражает его.

- Начинается шифрование файлов, после окончания пользователь видит информацию о том, что все зашифровано и контакты куда обращаться за расшифровкой.

Конкретно вирус no_more_ransom оставляет в системе на дисках и рабочем столе текстовые файлы README1.txt следующего содержания:

Bаши фaйлы былu зaшuфрованы. Чmобы paсшuфрoваmь ux, Вам нeобxoдuмo отnpавить koд: E0188ABF32FC305B50BF|722|6|10 нa электpонный адрec yvonne.vancese1982@gmail.com . Дaлeе вы пoлучите вcе нeобxодимые инcmрyкцuи. Поnытku раcшифpoвamь cамoсmoятeльно нe npивeдyт ни k чему, kрoмe бeзвoзвpатной поmepu инфopмaциu. Ecли вы вcё же хoтume noпытaтьcя, то прeдвaриmельнo cдeлaйтe peзeрвные кonuи файлoв, uначe в cлучаe их uзменения pасшифpовkа cтaнeт нeвoзмoжнoй нu пpи каkиx ycлoвuях. Ecлu вы не nолyчuлu omвеma по вышеуkaзанномy адрeсу в течeнue 48 чaсoв (u mолькo в эmoм cлyчае!), вocпользyйтeсь формой oбpаmной связu. Этo можно cдeлать двумя споcoбамu: 1) Сkачайme и yсmaновuтe Tor Browser nо cсылke: https://www.torproject.org/download/download-easy.html.en В aдрeсной cmрokе Tor Browser-а ввeдите aдрес: http://cryptsen7fo43rr6.onion/ u нaжмume Enter. Загpyзumcя cmpaница с формoй обpаmной cвязи. 2) В любом браузepe перeйдume пo одному uз адресoв: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Текст письма похож на все предыдущие версии шифровальщиков — Enigma, Vault. Про да винчи я уже упомянул. Это наводит на мысль, что пишутся они одними и теми же людьми. Я рекомендую ознакомиться с описанием выше приведенных вирусов, особенно da_vinci_code. По сути это то же самое, поэтому дальше я буду в основном повторяться.

Как только поняли, что ваши файлы зашифрованы, сразу же выключайте компьютер. И на всякий случай вытащите сетевой провод, чтобы отключить компьютер от сети и по ошибке потом не загрузить его с активной сетью. Некоторые вариации вирусов, например ваулт, шифруют и сетевые диски. Ниже я расскажу, как действовать дальше, чтобы восстановить хотя бы часть, а при удаче и все файлы.

Как доработать производительный RLS

Неоднократно в последнее время поступали задачи, когда требовалось доработать новый производительный RLS. В своей статье Ретунский Александр, программист компании АО «Корпоративные ИТ-проекты» (официальный партнер ИнфоСофт) опишет последовательность действий при доработке нового RLS, ключевые моменты и сложности, с которыми столкнулся. В Интернете статей или инструкций, которые подробно и просто описывают – как доработать производительный RLS, не так много и автор делиться своим опытом.

В данной статье не будут описаны различия и плюсы/минусы между стандартным и производительным RLS, в Интернете по этому вопросу есть много информации.

Профилактика

Постарайтесь установить надёжную защиту от проникновения на ваш компьютер XTBL-шифровальщика и подобных вирусов-вымогателей. К таким программам относятся:

- Malwarebytes Anti-Ransomware;

- BitDefender Anti-Ransomware;

- WinAntiRansom;

- CryptoPrevent.

Несмотря на то что все они являются англоязычными, работать с такими утилитами достаточно просто. Запустите программу и выберите в настройках уровень защиты.

Если вам пришлось столкнуться с вирусом-вымогателем, шифрующим файлы на компьютере, то, конечно, не стоит сразу отчаиваться. Попробуйте использовать предложенные методы восстановления испорченной информации. Зачастую это даёт положительный результат. Не применяйте для удаления шифровальщика XTBL непроверенные программы неизвестных разработчиков. Ведь это может только усугубить ситуацию. По возможности установите на ПК одну из программ, предотвращающих работу вируса, и проводите постоянное плановое сканирование Windows на наличие вредоносных процессов.

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC..combo

- Петропавловск-Камчатский.docx.id-24EE2FBC..combo

- Хороль.docx.id-24EE2FBC..combo

- Якутск.docx.id-24EE2FBC..combo

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя!!! Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все — и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Что такое программа-вымогатель Ech0raix (QNAPCrypt)

Ech0raix ака QNAPCrypt представляет собой тип вредоносного ПО, классифицируемого как программы-вымогатели, использующие необычные методы проникновения и шифрования данных пользователя. Помимо типичного заражения системы, он также распространяется на физические сетевые устройства, такие как NAS Synology или QNAP, которые предназначены для обеспечения высококачественного подключения к Интернету. После проникновения в систему злоумышленники получают доступ к вашей учетной записи «admin» путем сопоставления пароля (если он установлен) и в результате начинают шифрование уязвимых файлов. В отличие от других программ-вымогателей, оно проникает в сетевые устройства, нарушая их настройки, что приводит к его неисправности. Последовательно пользователи вынуждены обновлять свое программное обеспечение или обращаться за профессиональной помощью. Конечно, также Медусалокер or Уроборос, он включает алгоритмы AES-256 для блокировки таких данных, как изображения, видео, офисные документы и другие, путем назначения .encrypt расширение для каждого файла, чтобы он выглядел так 1.mp4.encrypt. После этого пользователям больше не разрешается доступ к своим данным, и они вынуждены продолжать работу с запиской о выкупе, которая создается после шифрования.

В этой заметке вымогатели уведомляют, что ваши данные заблокированы и могут быть расшифрованы, купив уникальный ключ дешифрования, который стоит 0.05 BTC (= 500 $). Оплата должна производиться только через браузер Tor по прикрепленной ссылке, куда вы должны вставить биткойн-адрес. К сожалению, в большинстве случаев мошенники не выполняют своих обещаний, а это означает, что нет гарантии, что ваши файлы будут возвращены. Кроме того, в зависимости от сложности шифрования некоторые файлы невозможно разблокировать. Однако в этой статье мы покажем, как удалить это ужасное приложение с вашего компьютера и, возможно, расшифровать файлы.

ECh0raix Ransomware (записка о выкупе)

ECh0raix Ransomware (записка о выкупе)  ECh0raix Ransomware (чат)

ECh0raix Ransomware (чат)